طی پنج تا هفت سال گذشته، پیشرفتهایی در پلتفرمهایی مانند Skype ،Google Hangouts و WhatsApp باعث شده که تعاملات بین افراد از هرکجای جهان بسیار آسان شود. به لطف تکنولوژیهایی که این پلتفرمها را امکانپذیر میسازند، تیمها میتوانند از راه دور جلسات مهمی را برگزار کنند و مادربزرگها میتوانند بدون توجه به اختلاف زمان و مکان برای نوههایشان داستان بخوانند. با این وجود درحالی که ما از آسایش باورنکردنی ارائه شده توسط فناوریهای تماس تصویری و کنفرانس لذت میبریم، عموم کاربران متوجه این نشدهاند که این پلتفرمها نیز یک آسیبپذیری بالقوه در مورد حفظ حریم خصوصی و امنیت میباشند.

هک کردن پلتفرمهای تماس تصویری و کنفرانس

تعجبی ندراد که پلتفرمهای ویدئو کنفرانس قابل هک شدن هستند. در اوت 2018، ناتالی سیلوانوویچ، محقق نرمافزار در Google Project Zero افشا کرد که او آسیبپذیریهایی جدیدی را در رایجترین پیادهسازیهای معماری کنفرانس تصویری یافته است، از جمله WebRTC که توسط Chrome،Safari، Firefox، Facebook Messenger، Signalو نرمافزارها و شرکتهای دیگر استفاده میشود، PJSIP که توسط WhatsApp استفاده میگردد و Library اختصاصی اپل برای FaceTime. در صورت Exploit شدن، چنین آسیبپذیریها مهاجمان را قادر خواهند ساخت که با قرار دادن یک تماس تصویری، برنامهها را Crash کنند. این امر باعث میگردد که یک Memory Heap Overflow ایجاد شود و میتواند مهاجم را قادر به دریافت حساب تماس تصویری قربانی کند.

روش های هک کردن کنفرانس تصویری

یک حمله میتواند به چند روش متفاوت انجام شود:

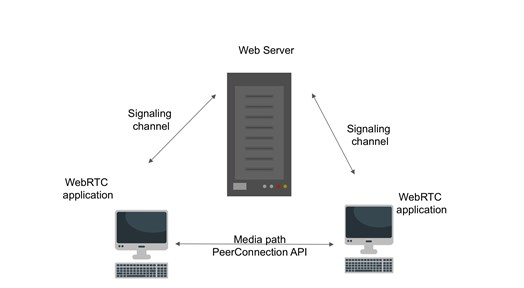

از WebRTC به عنوان مثال استفاده خواهیم کرد. اگر پروتکل به اصول اولیه آن ساده شود، مصرف کننده از یک سرور Signaling برای برقراری ارتباط استفاده میکند و سپس به طور مستقیم با استفاده از API PeerConnection ارتباط برقرار میکند. این روش در نمودار زیر نشان داده شده است:

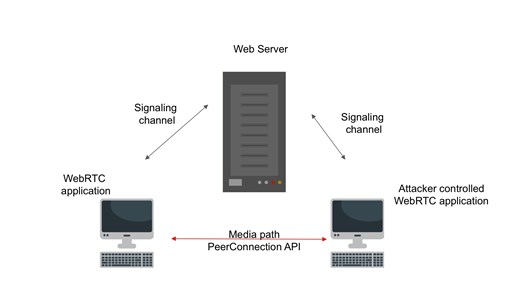

در یک سناریوی حمله، مهاجم با استفاده از آسیبپذیریهای یافت شده یک Client را به کار میگیرد، و سپس همانطور که در زیر نشان داده شده است، از سرور Signaling موجود برای برقراری ارتباط و اجرای حمله استفاده میکند:

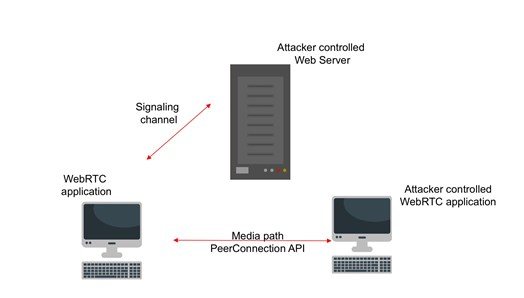

گزینه ی پیچیدهتری که موجود دارد آن است که مهاجم سرور Signaling را نیز تحت کنترل بگیرد. در این حالت، مهاجم تلاش میکند که قربانی را به اتصال به یک سرور Signaling تحت کنترل خود، برای مثال با استفاده از مرورگر و یک لینک، متقاعد کند. پس از آن مهاجم به راهاندازی و بهرهبرداری از آسیبپذیریهای یافت شده میپردازد. به شکل زیر توجه کنید:

با توجه به Silvanovich، این آسیبپذیریها نسبتا جدی میباشند. این Libraryها توسط بسیاری از پلتفرمهای کنفرانس تصویری، از جمله FaceTime و WhatsApp استفاده میشوند و همه آنها میتوانند نسبت به چنین حملاتی آسیبپذیر باشند. تاویاس اورماندی، محقق آسیبشناسی مشهور، ضمن تایید سیلوانوویچ بیان داشت که این یک مسئلهی بزرگ است. فقط پاسخ دادن به یک تماس از یک مهاجم میتواند WhatsApp را کاملا به خطر بیندازد.

لازم به ذکر است که این آسیبپذیری در حال حاضر در حد یک تئوری است ، اما تا آنجا که روشن است این Exploit تنها به صورت اثبات مفهوم وجود دارد و توسط مهاجمان مورد آزمایش قرار نگرفته است. مدت کوتاهی پس از گزارش شدن این آسیبپذیریها به WhatsApp و FaceTime، آسیبپذیری ها Patch شده و دیگر به عنوان تهدید در نظر گرفته نمیشوند.

این بدان معنی است که حملات علیه پلتفرمهای تماس تصویری و کنفرانس ویدیویی بالاخره اتفاق خواهند افتاد. اگر چه آسیب پذیریهای بالا بیاثر شدهاند و خوشبختانه مهاجمان دیگر نمیتوانند از این ابزارها استفاده کنند، اما احتمالا طولی نخواهد کشید تا راههای دیگری برای به دست آوردن اهدافشان پیدا کنند.

ممکن است هدف مهاجمان از ربودن تماسهای تصویری برایتان جالب باشد. برای کاربران معمولی، مهاجمان ممکن است فقط به دنبال بدست آوردن WhatsApp، FaceTime و دیگر حسابها به عنوان سلاح دیگری برای دسترسی به اطلاعات شخصی کاربران باشند.

برای شرکتهایی که از پلتفرمهای کنفرانس برای برگزاری جلسات خود استفاده میکنند، مهاجمان توانایی استراق سمع در اطلاعات حساس کسب و کار را خواهند داشت. این بدان معنی است که حتی اگر محافظت Perimeter شما کارآمد باشد، ممکن است ندانسته با هر جلسهی از راه دور، اطلاعات مورد نظر مهاجمان را در اختیارشان گذاشته باشید.

نحوهی محافظت در مقابل آسیبپذیریهای کنفرانس تصویری

راههایی وجود دارد که مصرفکنندگان و شرکتها میتوانند اطمینان حاصل کنند که هنگامیکه مهاجمان راههای جدیدی برای Exploit کردن این پلتفرمها پیدا میکنند قربانی نخواهند شد:

- به محض آنکه بهروزرسانی برای این پلتفرمهای تماس تصویری از سوی شرکت سازنده ارائه میشود، کارشناسان سازمان هاو افرادی که ازاین اپلیکیشن ها استفاده می کنند آنها را به آخرین نسخه ارتقا دهند. این بهروزرسانیها حاوی Patchهایی برای نقصها پس از شناسایی هستند و هر تأخیری در این بهروزرسانی شما را در معرض خطر قرار خواهد داد.

- پلتفرم کنفرانس تصویری خود را در پشت فایروال قرار دهید. این امر دسترسی غیرمجاز به زیرساخت کنفرانس تصویری را کاهش میدهد و در صورت به خطر افتادن، دسترسی آن به منابع دیگر را محدود میکند.

- تماسها از تماس گیرندگان نامعلوم و یا ناآشنا را پاسخ ندهید. این یک توصیه بسیار هوشمند است که در بسیاری از موارد باید به آن توجه کرد. مهاجمان فریبنده و با مهارت هستند و شما هرگز نمیدانید که چه روشهایی ممکن است بعدا به نظرشان برسد، بنابراین بهتر است کسانی که مشکوک میباشند را نادیده بگیرد.

اکنون که این اطلاعات در دسترس همگان است، باید انتظار داشته باشیم که توجه مهاجمان به این مسیر حمله جلب میشود. این یک چشمانداز ترسناک است. اما با دیدگاهی خوشبینانهتر، شاید این افشا توسعهدهندگان سیستمهای کنفرانس تصویری را تشویق کند تا آزمایشات آسیب پذیری بهتری را در مراحل آزمایشی پیش از انتشار انجام دهند. بیایید امیدواریم باشیم که اقدامات امنیتی بهتری اعمال شوند و مهاجمان در آزمایشات عملیشان ناموفق باشند.