شرکت VMware یک بیانیه امنیتی برای CVE-2020-3952 منتشر کرد که آسیبپذیری افشای اطلاعات حساس را در VMware Directory Service (vmdir) توضیح میدهد. اگر vCenter Server 6.7 (Embedded یا External PSC) را از یک نسخه قبلی بهروزرسانی کردید، تحت تاثیر CVE-2020-3952 قرار میگیرید.

نصب تازه vCenter Server 6.7 (Embedded یا External PSC) تحت تاثیر قرار نمیگیرد.

این آسیبپذیری توسط VMware در ماه آپریل سال 2020 با حداکثر میزان CVSS که 10.0 بود منتشر شد. یک مهاجم قادر است با استفاده از آن کنترل vCenter Directory را در اختیار بگیرد. شرکت VMware این ایراد را در نسخه بروزرسانیشده vCenter Server 6.7 اصلاح کرد. هر نسخه Patch نشده vCenter 6.7 که از نسخهی پیشین ارتقا یافته نسبت به چنین حملهای آسیبپذیر است.

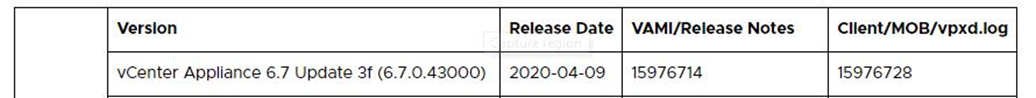

این آسیبپذیری امتیاز 10 از 10 CVSSv3 را دریافت کرد و به معنای یک مشکل امنیتی بسیار جدی است. همچنین لازم است که محیط vCenter Server خود را در اسرع وقت Patch کنیم تا به این آسیبپذیری رسیدگی شود.VMware یک بهروزرسانی در قالب VMware vCenter Server 6.7 U3f منتشرکرده تا به این آسیبپذیری در افشای اطلاعات حساس رسیدگی کند.

در این مطلب به چگونگی Patch کردن vCenter Server 6.7 به 6.7 U3f از طریق کنسول VAMI برای رسیدگی به این آسیبپذیری یافتشده در vCenter 6.7 میپردازیم.

چگونگی Patch کردن آسیبپذیری vCenter و ارتقا به vCenter 6.7 U3f

اگر از پیادهسازی خارجی PSC استفاده میکنیم، ابتدا باید PSC خارجی را Patch کنیم و سپس vCenter Server را بروزرسانی کنیم. در این مثال، ما یک vCenter Serverبا PSC Embeded داریم.

ابتدا به کنسول مدیریتی Appliance vCenter Server به آدرس https://<vCenter Server IP or hostname>:5480 رفته و همراه با Root Credential لاگین میکنیم.

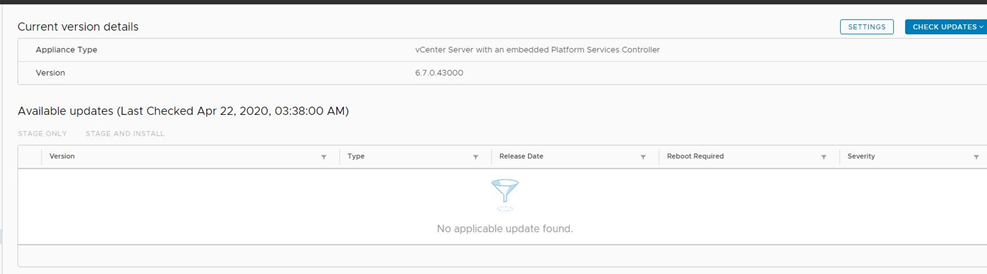

بر روی Update -> Check Updates کلیک میکنیم. براساس نسخهی فعلی vCenter Server، به ما Patchهای چندگانه پیشنهاد میدهد.

vCenter Patch نسخه“6.7.0 43000” و تاریخ انتشار “Apr 8 2020” را انتخاب میکنیم. روی Stage and Install کلیک میکنیم.

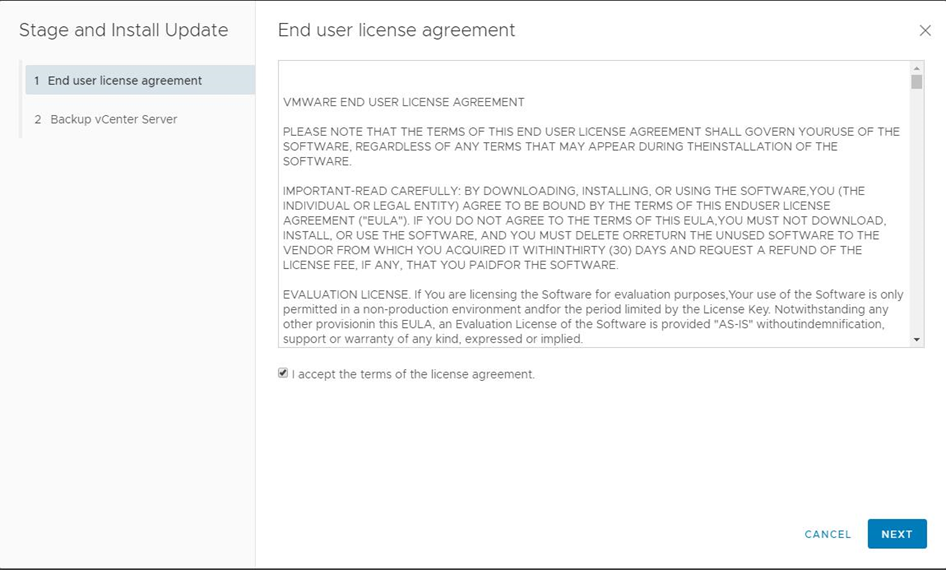

توافقنامه را برای نصب بروزرسانی vCenter Server میپذیریم و بر روی Next کلیک میکنیم.

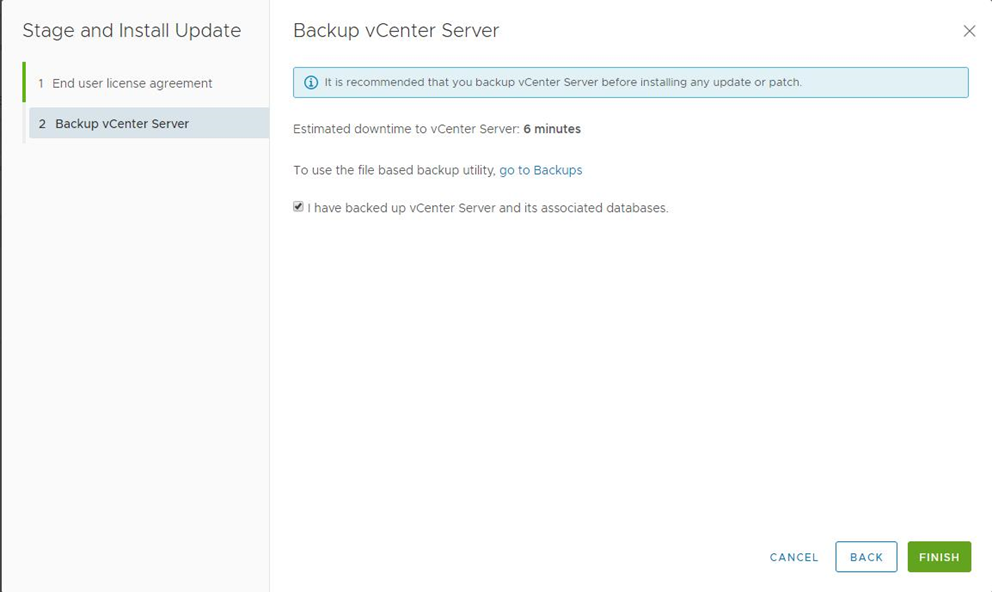

توصیه میشود تا از صفحه VM Appliance vCenter Server یک عکس گرفته شود و همچنین اطمینان حاصل گردد که دارای آخرین پشتیبانگیری برای vCenter Server هستیم. اگر آخرین بکآپ را داریم علامت تیک را کلیک میکنیم. «من از vCenter Server و دیتابیس مربوطه بکآپ دارم». سپس Finish را کلیک میکنیم.

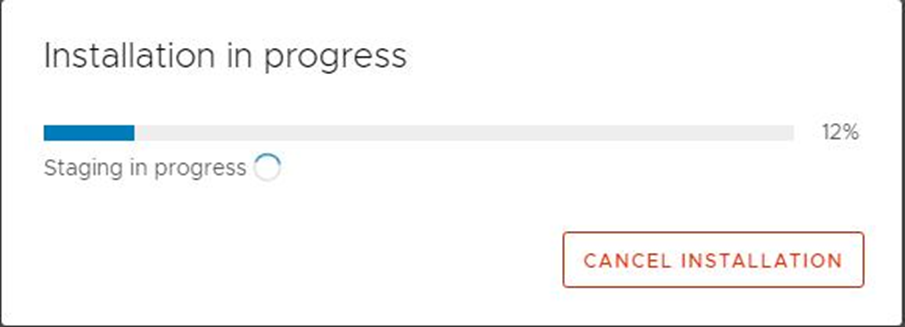

نصب کامل این بروزرسانی دقایقی طول میکشد.

نصب طی چند دقیقه کامل میشود. Close را کلیک میکنیم. Appliance vCenter Server پس از نصب Patch، Reboot میشود.

زمانی که نصب به اتمام رسید، به کنسول vCenter Server VAMI وارد میشویم و اطمینان حاصل میکنیم که نسخه مورد نظر 6.7.0 43000 است.

همین! ما Patch کردن vCenter را با چند کلیک برای اصلاح آسیبپذیری «CVE-2020-3952» یافت شده در vCenter Server 6.7 کامل کردیم. به همه پیشنهاد میکنیم تا vCenter Server 6.7 را به آخرین نسخه موجود (vCenter 6.7 U3f) بروزرسانیکنند تا به این آسیبپذیری رسیدگی شود.