امنیت سایبری با تحلیل ریسک در مدیریت کسبوکارها چه اثراتی دارد؟

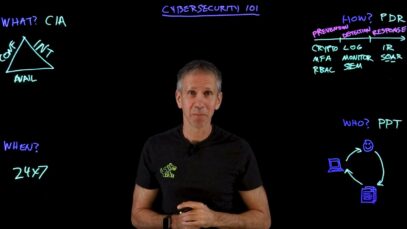

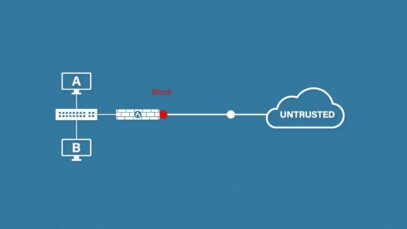

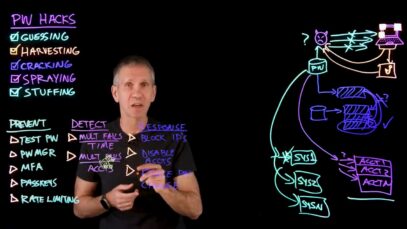

ترمز خودرو و امنیت سایبری چه وجه اشتراکی دارند؟ هر دو در مدیریت مؤثر ریسک نقش ایفا میکنند. در این ویدیو توضیح میدهیم که چگونه تحلیل ریسک میتواند تهدیدها را شناسایی کند، تأثیر آنها را ارزیابی کرده و تصمیمگیریهای هوشمندانهتری را در حوزه امنیت سایبری ممکن سازد.