آشنایی با SIEM یا امنیت اطلاعات و مدیریت رویداد

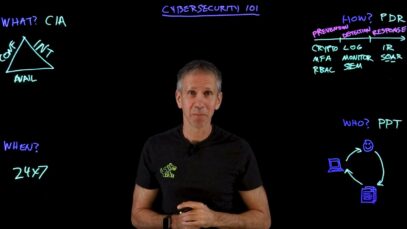

در این ویدئو راهکار امنیت اطلاعات و مدیریت رویداد یا همان Security Information and Event Management یا به اختصار SIEM معرفی شده و ویژگیهایی که آن را از راهکارهای دیگر مانند ابزار تجمیع Log، سیستمهای IDS/IPS متمایز میکند شرح داده میشوند. همچنین کاربردهای آن از جمله از بین بردن نقاط کور با تجمیع اطلاعات امنیتی […]