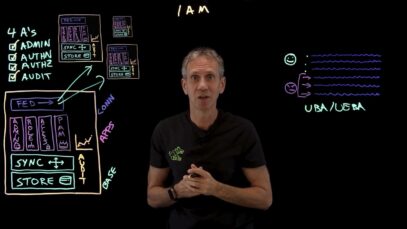

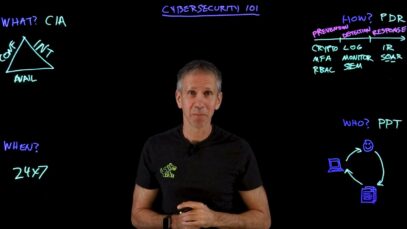

معماری امنیت سایبری: مدیریت هویت و دسترسی

شما چه کسی هستید؟ چه قابلیت های سیستمی مجازی دارید؟ اگر شرکت را ترک کنید، چه دسترسی هایی باید حذف شوند؟ اینها همه سوالاتی هستند که در حوزه مدیریت هویت و دسترسی قرار میگیرند. در قسمت چهارم سری معماری امنیت سایبری، مفهوم IAM توضیح داده میشود و به عنوان «محیط جدید» امنیت سایبری تعریف میگردد.