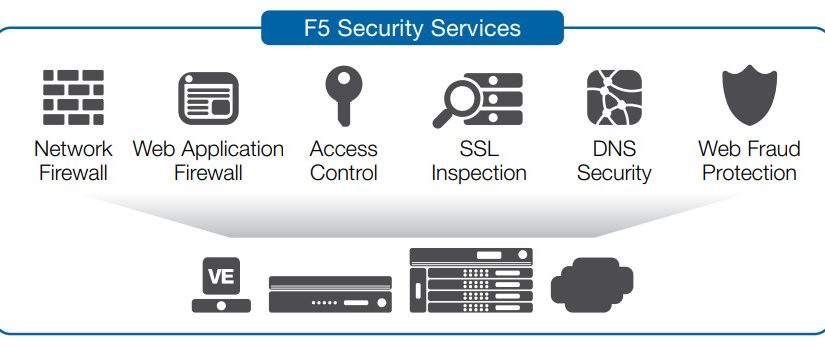

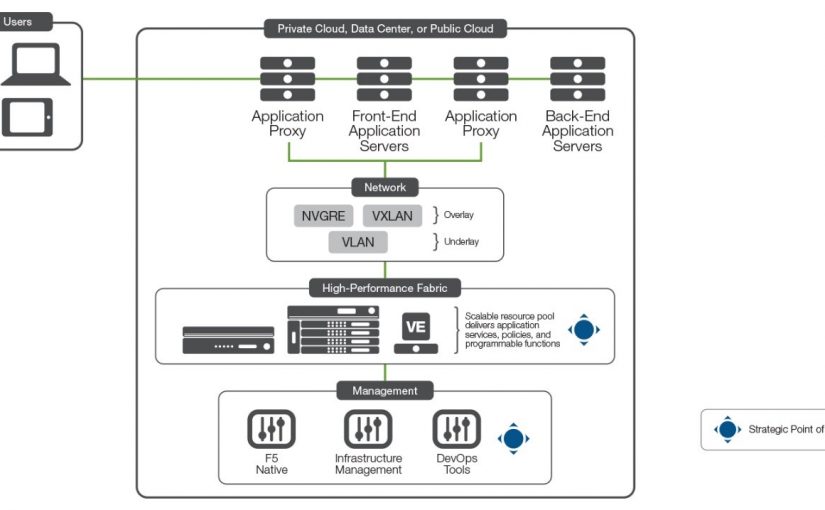

از آنجایی که فروش و پشتیبانی از محصول Cisco ACE بهزودی پایان مییابد، در قسمت اول این مقاله به بررسی سه دلیل از پنج دلیل اصلی در مهاجرت از Cisco ACE به F5 BIG-IP پرداختیم. این سه دلیل زیرساخت پیشرفته، سهولت پیادهسازی برنامههای کاربردی و تجمیع چندین سرویس بودند. در این قسمت نیز به بررسی […]

اخیرا مشاهده شده که مجرمین سایبری با استفاده از یک تصویر Steganography از کاراکتر بازی سوپرماریو و یک فایل Excel آلوده، نوعی باج افزار Gandcrab را پخش مینمایند. یک محقق امنیتی به نام Matthew Rowen از شرکت Bromium حین آنالیز استاتیک این باجافزار با انتشار گستردهی یک نمونه Trojan مواجه شد. این Trojan یک کد […]

سوالات زیادی راجع به ماهیت OpenShift وجود دارد و با تغییر حاضر در نسخههای 3.x به Kubernetes از معماری قبلی، سوالی که بیشتر از همه تکرار میشود راجع به تفاوتهای میان OpenShift و Kubernetes است. در این خبر به بررسی این تفاوت ها خواهیم پرداخت . مفهوم Kubernetes در CoreOS، در واقع Kubernetes را هستهی […]

محصول VMware Horizon برای vRealize Operations از دیتاسنتر و شبکه گرفته تا خودِ دستگاهها، قابلیت بررسی سلامت، عملکرد و کارآیی دسکتاپ مجازی VMware و Citrix و برنامههای کاربردی محیط آنها، را فراهم میآورد. این تکنولوژی به مدیران دسکتاپ مجازی اجازه میدهد که بهصورت پیشفعال تجربهی کاری کاربر را بهینهسازی نموده، از اتفاقات جلوگیری کرده و […]

شرکت Adobe بروزرسانیهای امنیتی را منتشر کرده است که شامل بروزرسانی برای Adobe Acrobat، ColdFusion و Creative Cloud Desktop Application میباشند. این بروزرسانیهای امنیتی 75 آسیبپذیری را پوشش میدهند که 71 مورد از آنها مربوط به خود Adobe Acrobat هستند. نرمافزار Adobe Acrobat شرکت Adobe با این بروزرسانی امنیتی، 71 آسیبپذیری مربوط به Adobe Acrobat […]

برای ارائهی بیشترین تأثیرات که شامل ایجاد مدلهای کسب و کار، بازارها و پیشنهادات ارزش جدید میشوند، IoT باید با دیگر فناوریهای در حال ظهور شامل هوش مصنوعی (AI)، یادگیری ماشینی و Fog Computing و البته Blockchain ترکیب شود. در این حوزه Blockchain شاید بیش از حد تبلیغ شده و گیجکنندهترین این فناوریهای Interconnected و […]

محققان یک گروه مخرب جدید که بدافزار قدرتمند ExileRAT را که از طریق اسناد پاورپوینت با استفاده از زیرساخت های سرور منسوخ C2 پخش می کند، شناسایی کردهاند. مهاجمان نرمافزارهای مخرب را از طریق پیوست ایمیل ارسال شده از سوی ایمیل نمایندگی اداره کل مرکزی ثبت (Central Tibetan Administration (CTA که یک سازمان دولتی ثبتی […]

با توجه به اخبار ضد و نقیضی که درباره عدم پشتیبانی محصول Cisco ACE شرکت سیسکو اعلام شده است، سازمانها ترجیحا اقدام به جایگزین کردن این تجهیز با دستگاه دیگری نموده اند به نحوی که بهترین تطابق را با نیازهای عملیاتی و کسبوکاری آنها، داشته باشد. با در نظر گرفتن این شرایط، شرکتها میتوانند با […]

در زیر به بررسی ویژگی های جدید Asterisk 16.0 با جزئیات بیشتر می پردازیم: ارتقاء کیفیت تماس ویدئویی در WebRTC به تازگی در Asterisk اقداماتی صورت گرفته است تا کیفیت تماس ویدیویی، بهوسیلهی WebRTC بهبود یابد. هم اکنون نیز از هر دو REMB و NACK پشتیبانی بهعمل میآید، REMB به پهنایباند قابلدسترس اندازهگیریشدهی هر Client اجازه […]

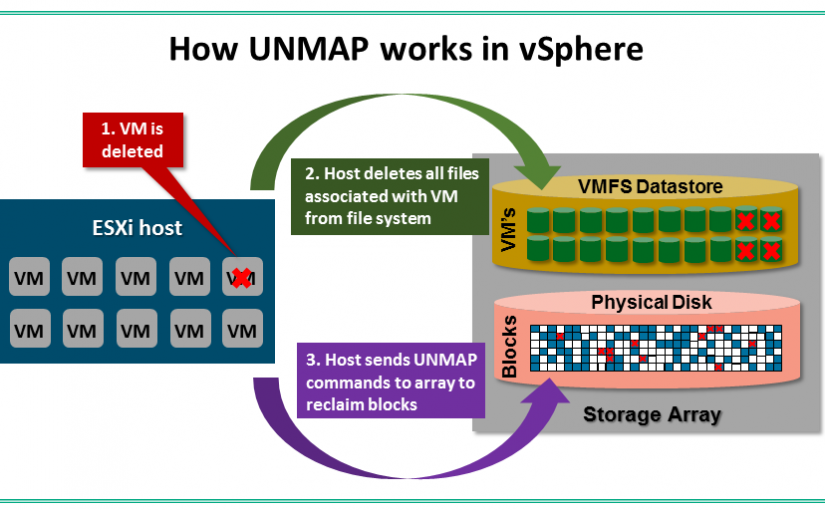

امکان بازیابی فضای دیسک با استفاده از VMware vSphere UNMAP و HPE 3PAR و Nimble Storage برای کاربر، با هدف دستیابی به بیشترین کارایی از ظرفیت فضای ذخیره سازیتوانایی بازگرداندن Storage ارائه شده، یک قابلیت مهم در vSphere است که Storage Arrayها را قادر میسازد تا با حداکثر کارایی عمل کرده و همچنین اطمینان حاصل […]