با توجه به حملات گستردهای که در ایران و دیگر کشورهای دنیا صورت گرفته است (97/01/17)، بررسیها نشان میدهد که این حملات با سوءاستفاده از جدیدترین آسیبپذیری که از سوی شرکت Cisco اعلام شد (97/01/08)، صورت گرفته است و قادر است تمامی سوییچهایی که دسترسی به اینترنت دارند را مورد تهدید قرار داده و منجر […]

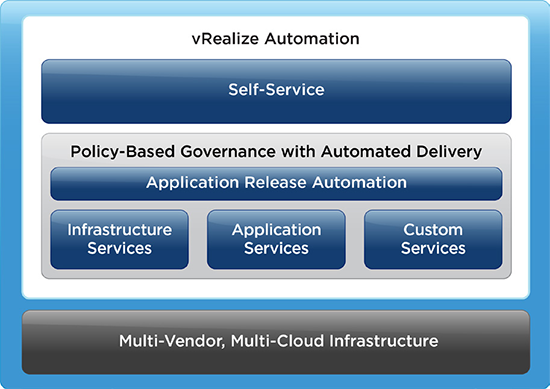

کارشناسان IT میتوانند با استفاده از VMware vRealize Automation به ارائه و مدیریت مداوم زیرساختها، برنامهها و سرویسهای شخصیسازی شده پرداخته و به کسب و کار سرعت دهند و در همین حال کارایی کلی IT را بهبود بخشند. نظارت مبتنی بر Policy و مدلسازی منطقی برنامههای کاربردی، تضمین میکند که سرویسهای Multi-Vendor و Multi-Cloud در […]

عوامل دشمن و هکرهای داخلی تخصص و ابزار لازم برای از کار انداختن زیرساختها و سیستمهای حیاتی و همچنین از بین بردن یک منطقه به طور کامل را دارا میباشند. اما وقتی خبر حملات سایبری اخلالگر و مخرب (برای مثال حملاتی که در اوکراین اتفاق افتاد) منتشر میشود، برخی از متخصصان امنیت ممکن است با […]

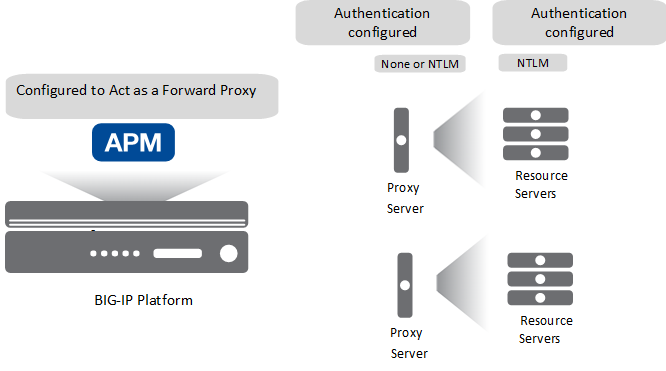

با توجه به اینکه در مقالات پیشین به بررسی مزایای استفاده از BIG-IP APM پرداخته شده است، در این مقاله به بررسی ویژگی های امنیتی و همچنین کنترل دسترسی متمرکز و داینامیک F5 Big-IP می پردازیم. کنترل دسترسی Dynamic و متمرکز BIG-IP APM با فراهم نمودن تصمیمهای دسترسی با توجه به ساختار و مبتنی بر Policy، تطبیقپذیری در […]

شرکت سیتریکس در همایش سال 2018 در کالیفرنیا، اعمال تجدیدنظر در برنامهی Partner Rewards جهت همکاری با شرکای فنی و تجاری خود را اعلام نمود. کریگ استیلول، مدیر بخش ارتباطات در Citrix اعلام کرد که یکی از وظایف خود را از بین بردن پیچیدگی رابطهی این شرکت و شرکایش میداند. این شرکت در همین راستا […]

ساختار Resilient File System یا به اختصار ReFS، جدیدترین File System شرکت مایکروسافت است که با هدف ارتقاء سطح دسترسپذیری دادهها و همچنین مقیاس کارآمدی برای مجموعههای عظیم داده در بارهای کاری (Workloadهای) گسترده طراحی شدهاند و با خودترمیمی (Resiliency) خطاهای انجام شده، باعث یکپارچگی دادهها میگردد. هدف این File Systemها رسیدگی به دستهای از […]

اخیرا آسیبپذیری (Zero-Day (CVE-2017-17215 در روتر خانگی Huawei HG532 توسط محققین Check Point کشف شد و صدها هزار تلاش صورت گرفته برای سوءاستفاده از این نقطهی آسیبپذیری که از نوع Remote Code Execution یا به اختصار RCE می باشد، مشاهده گردید. در واقع Payload ارائه شده به عنوان OKIRU/SATORI شناسایی شده که یکی از انواع […]

در قسمت اول و دوم از سری مقالات بررسی Exadata Cloud Service یا به اختصار Exadata Service در دیتابیسهای اوراکل، علاوه بر بررسی اجمالی در مورد Exadata Service متعلق به Oracle ویژگیهای مهم این تکنولوژی و همچنین مزایا، موارد استفاده و دسترسی و امنیت این سرویس ارائه گردید. در بخش سوم (پایانی) از این سری […]

اخیراً چندین شرکت امنیتی، موجی از حملههای گستردهی UDP Amplification را شناسایی نمودند که در واقع این حملهها از آسیبپذیریهای سرورهای Memcached استفاده میکردند. این آسیبپذیریها سرعت برنامههای وبِ Dynamic را با Cache نمودن Objectها و دادهها در RAM بالا میبردند. با توجه به این که این حملهها مشابه DNS Reflection بودند، تحلیلگران امنیتی مسیر […]

در مقالات پیشین به تفصیل به بررسی دیدگاه مختلف شرکت Citrix جهت ارتقاء امنیتی سازمانها پرداخته شد و در این مقاله به اهمیت استفاده از ابزارهای مانیتورینگ مناسب جهت بررسی شرایط ایمنی شبکه میپردازیم. با توجه به اینکه حتی در امنترین محیطها هم دور نگه داشتن آسیبپذیریهای امنیتی توسط عوامل خطرساز پیشرفته و دائمی، تقریباً […]