اجرای راهکار ACI شرکت سیسکو در سرویسهای Public Cloud، باعث تسهیل روند مدیریت شبکههای Hybrid برای کاربران شده است. شرکت سیسکو به تازگی از اقدام جدید خود برای ارائه روشی جهت یکپارچهسازی محصولات SDN با نام Application Centric Infrastructure یا به اختصار ACI، با زیرساخت سرویس Public Cloud متعلق به Amazon Web Services، Microsoft Azure […]

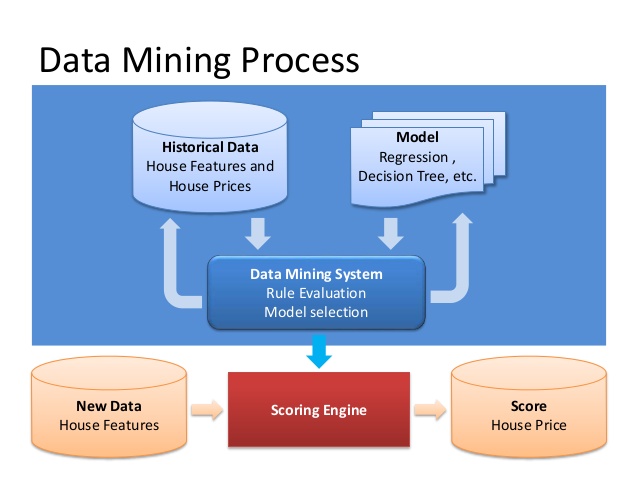

رشد چشمگیر حجم و پیچیدگی دادههای IT در چند سال اخیر موجب شده است تا فرآیندهای مرتبط با دادهکاوی اهمیت بیشتری یابد. با استفاده از مدل دادهکاوی و قابلیتهای آن میتوان آنالیزهای پیشرفتهتری را بر روی دادهها انجام داد و در نتیجه نتایج مطلوبتری را نیز دریافت نمود. در قسمت اول از سری مقالات مدلهای دادهکاوی، […]

با انتشار آنلاین یک Exploit که از سری آسیبپذیریهای Zero-Day میباشد و در Microsoft IIS 6.0 مشاهده میشود، ریسک حمله به وبسایتهای مبتنی بر این نسخهی وبسرور افزایش یافته است. آسیبپذیری موجود در Microsoft Internet Information Services 6.0 که به صورت Patch نشده باقی مانده، به صورت عمومی انتشار یافته است و با اینکه این نسخه از وبسرور […]

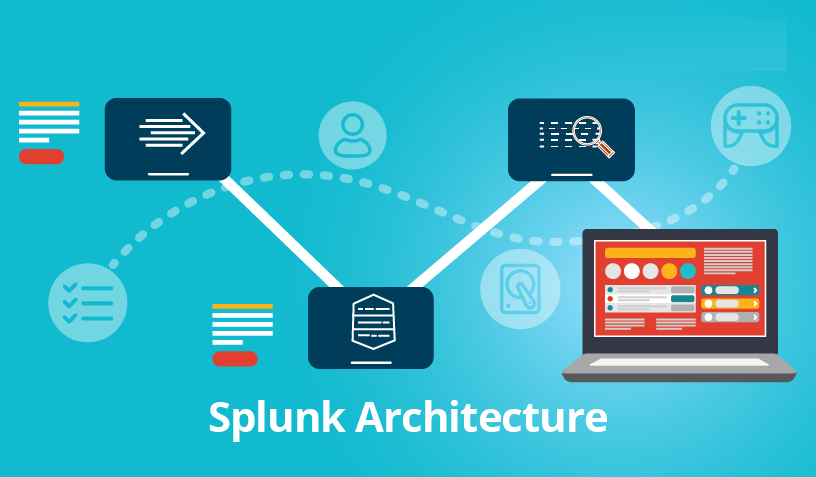

در قسمت اول و دوم از سری مقالات امنیتی Splunk به بررسی بدافزارها و عوامل موثر در نحوه مانیتورینگ عوامل ناشناخته پرداخته شد و در این قسمت به بیان جزئیات بیشتر در زمینه Hash مربوط به برنامه های مخرب و برنامه های نرمال خواهیم پرداخت. با استفاده از Splunk میتوان فهرستی از برنامه های اجرایی […]

محصول Deeplearn.js به عنوان یک Library متنباز (Open Source) که دارای GPU به صورت Accelerate شده میباشد، امکان یادگیری شبکههای عصبی و یا اجرای مدلهای از پیش آموزش داده شده را فراهم میکند. گوگل با ارائه این محصول یک Library متنبازِ دارای سختافزار Accelerate شده، که قابلاجرا در مرورگر میباشد را برای یادگیری ماشینی ایجاد نموده است. […]

با اینکه مدل دادهکاوی با به کارگیری یک الگوریتم بر روی دادهها ایجاد میشود، اما این فرآیند بیش از یک الگوریتم یا Metadata Container میباشد. هدف دادهکاوی در مدلهای دادهکاوی شامل مجموعهای از دادهها، اطلاعات آماری و الگوهایی است که جهت پیشبینی و ارائه استنتاجهای مختلف در مورد روابطِ دادههای جدید به کار میروند. در […]

شرکت PLUMgrid به عنوان یک استارآپ فعال در حوزهی SDN، با توسعه فعالیت خود به OpenStack از توزیع هرچه بیشتر چارچوب Cloud پشتیبانی کرده و نرمافزارهای اختصاصی میکروسرویسها را ارتقا میدهد. اخیرا نیز این شرکت از آخرین نسخه نرمافزار خود برای ایجاد محیطهای OpenStack Cloud رونمایی نموده است. نسخهی 4.0 Open Networking Suite یا به […]

در قسمت اول از سری مقالات Splunk Security به بررسی روش های شناسایی بد افزارها و چالش های آن و همچنین کاربردهای Splunk Forwarder پرداخته شد و در این قسمت نیز به بررسی روش های آنالیز با Splunk جهت شناسایی اختلالات ناشناخته خواهیم پرداخت. جستجو برای اختلالات موجود در ایجاد فرآیند اصولا محافظت در برابر موارد […]

مهاجمان با Exploit کردن آسیبپذیری Struts که چند ماه پیش Patch شده بود، توانستهاند باجافزار Cerber را برروی نسخههای ویندوز سرور نصب نمایند. مهاجمان از یک نقص امنیتی که به تازگی در چارچوب برنامه توسعه وب Apache Struts، اصلاح و Patch شده بود استفاده کرده و با Exploit آن امکان نصب بدافزار برروی سرورها را […]

تکنولوژی فوقهمگرا یا Hyperconvergence میتواند فرآیندهایی همچون Compute، Storage و شبکه را در تجهیزات مبتنی بر نرمافزار ترکیب نماید. زیرساخت فوقهمگرا به عنوان یک چارچوب در ساختار IT میباشد که فرآیند Compute (رایانش)، Storage (ذخیره سازی) و Network (شبکه) را در قالب یک سیستم واحد تجمیع نموده و به این ترتیب از پیچیدگی دیتاسنتر کاسته و […]