امروز پلتفرمهای امنیتی مختلف با رویکردهای مجزایی در دنیای امنیت وجود دارند که با استفاده از آنها، الزامات ایمنسازی سازمان به انجام میرسد. الزامات ایمنسازی سازمان بسیار مهم بوده و باید از این موارد محافظت شود: نیرویکار سیار در هر موقعیت و هر تجهیزات تمامی محیطکار دیجیتالیشده که شامل زیرساخت، شبکه و Cloud میشود. بارهایکاری، […]

دورکاری روشی است که ممکن است در ماههای آینده هم ادامه داشته باشد و شاید حتی برای برخی مشاغل به صورت دائم در بیاید، بنابراین برای شرکتها حیاتی است که برای محافظت از اعضای گروه و دادههای حساس در برابر هکرها، اقداماتی انجام دهند. در ادامه پانزده نظر کارشناسی شورای فناوری Forbes راهکارهایی را به […]

امنیت بارِکاری با استفاه از فناوریهای رمزگذاری خاتمه نمییابد. بلکه دسترسی به دادهها و مدیریت آن نیز باید به درستی تضمین شود. دسترسی مؤثر به این بارهای کاری باید با مسئولیتهای مرتبط با مدیریت، پیکربندی، گزارشدهی و الزامات استفاده از آنها منطبق باشد. نقش No Cryptography Administrator نسخهی vSphere 6.5 به همراه معرفی Encryption VM، […]

شاید یکیاز پرهزینهترین ملزومات کاری تیمهای امنیت، ارتباط و تحلیل حجم عظیمی از دادههای تولیدی سیستمهای امنیتی و حسگرهای شبکهای است. این مشکل درواقع زمانی ملموس است که اغلب نقض امنیت شبکه ماهها نامشخص میماند و به مجرمان سایبری اجازه کاشت بمبهای زماندار، ایجاد Botnetهای دقیق و سرقت تدریجی اطلاعات ثبتشده که حاوی اطلاعات مشتریان […]

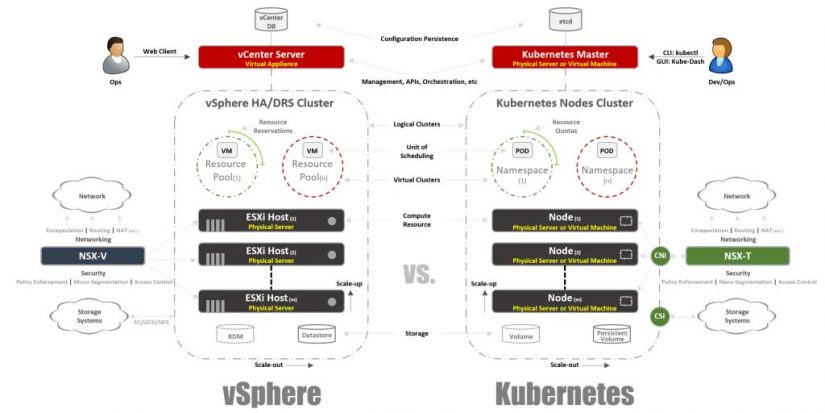

در قسمت اول گفتیم که راهکار Kubernetes برای کمک به مدیریت پیادهسازی و دسترسی به برنامههای Container شده، به ویژه خودکارسازی و تنظیم Container، ایجاد شد و سپس به معرفی معماری و اجزای Kubernetes پرداخته و گفتیم که VMware vSphere با راهکار Kubernetes صرفا یک معماری جدید از vSphere است که از Kubernetes به عنوان […]

از زمانی که شرکت اسپلانک در اواخر ماه مارس نگرشهای دورکاری و ویدیوکنفرانس در اسپلانک را راهاندازی کرد، بر روی کمک به مشتریان و جامعه در فهم اینکه میزان متصل ماندن نیروی کار به شبکه، پربازده و متعهد بودنشان چگونه است، تمرکز کرده است. همانطور که همهی سازمانها به کار کردن در قالب گروههایی که […]

در قسمت اول مقاله در خصوص Micro-Segmentation و نقش آن در امنیت شبکه و پیادهسازی مدل Zero-Trust در آن صحبت کردیم. همچنین چالشهایی که در این مسیر بر سر راه مدیران IT قرار دارد را مورد بررسی قرار داده و در خصوص راهکار NSX Intelligence و توانمندی آن در کم کردن این چالشها صحبت شد. […]

یک محیط معمولی سازمانی از تعداد بسیار زیادی از اپلیکیشنها و سرویسها تشکیل شده است که هرکدام آسیبپذیریها و نواقص مخصوص به خود را دارند که درنهایت ممکن است به نقض امنیتی دادهها منجر شود. بخشها و گروههای مختلف دریک شرکت، نرم افزارهای ارائه شده مخصوص به خود را برای تحقق قابلیتهای شغلی خود بهکارمیبرند […]

سیسکو قابلیتهای جدیدی را به تمامی بخشهای تشکیلدهندهی بستهی پیشنهادی خود برای شبکه Intent-Based جهت ارائهی کنترل، امنیت و بینش بیشتر به مشتریان خود میافزاید. مزایای راهکارهای سیسکو برای شبکه Intent-Based فناوری اطلاعات میتواند به سادگی شبکهها را با پیروی از سیاستهای شهودی و خودکار، بخشبندی و تامین امنیت کند. Center Cisco DNA و Cisco […]

یکی از جنبههای مهم یک محیط سالم vSAN، اطمینان حاصلکردن از پیکربندیهای صحیح، Firmware و درایورهای دستگاه است. نسخه vSAN6.6 قابلیت vSAN Configuration Assist را برای بررسی سازگاری سخت افزار، ارزیابی Burn-in، پیکربندی شبکهای، پیکربندی vSAN و تبعیت از پیشنهادات کلاستری VMware معرفی کرده است. Firmware کنترلر و نسخه های درایور قدیمی، شناسایی شدهاند و […]