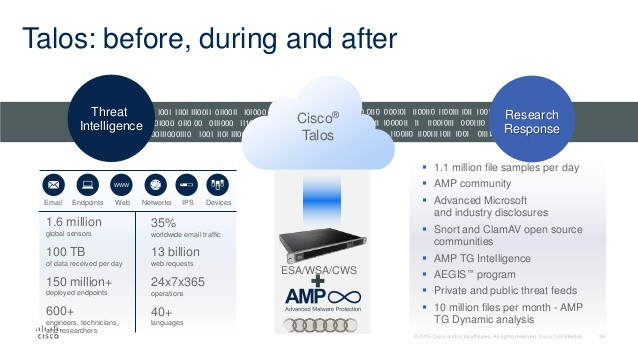

در قسمت اول این مقاله، به بررسی نرمافزار Cisco Email Security از جمله تفاوتهای عمدهی آن با محصولات مشابه و شرح قابلیتهای آن از جمله هوش تهدیدات Global، Reputation Filtering، Spam Protection، Forged Email Detection و غیره پرداخته شد. در قسمت دوم این مقاله نیز به بررسی دیگر قابلیتهای این راهکار از جمله Cisco Advanced […]

کانتینرهای لینوکس، Kubernetes، هوش مصنوعی، Blockchain و بسیاری دیگر از نوآوریهای تکنولوژی، جزء مشترکی دارند: لینوکس؛ همان منبعی که برای مدت تقریباً دو قرن، سیستمهای تولیدی مهم عملیاتی را راهاندازی کرده است. امروز به معرفی یک Linux Foundation خواهیم پرداخت که قدرت ایجاد نوآوریهایی را دارد که میتوانند IT کسبوکاری را تا سالیان سال گسترش […]

درباره Unified Communication Cisco Unified Communications Manager وظایف سیگنالدهی و کنترل تماس همچون تجزیهوتحلیل، مسیریابی و انتخاب مدار را در حیطهی زیرساخت PSTN Gateway انجام میدهد. برای اعمال این قابلیتها، Cisco Unified Communications Manager از پروتکلهای IP استاندارد صنعتی از جمله H.323، MGCP، SCCP و SIP استفاده مینماید. استفاده از Cisco Unified Communications Manager و […]

طبق آخرین اخبار، مایکروسافت در سال 2020 از پشتیبانی ویندوز سرور 2008 حمایت نمی کند و پیرو آن بسیاری از برنامههای کاربردی نخواهند توانست به آخرین سیستم عامل ارتقا یابند؛ اما کمپانی Docker برای این امر در نظر گرفته است که در این خبر به بررسی آن می پردازیم. با توجه به این طرح Containerize […]

در قسمت اول این مقاله، به بررسی تکنولوژی Cisco Email Security از جمله تفاوتهای عمدهی آن با محصولات مشابه و شرح قابلیتهای آن از جمله هوش تهدیدات Global، Reputation Filtering، Spam Protection، Forged Email Detection و غیره پرداخته شد. در قسمت دوم این مقاله نیز به بررسی دیگر قابلیتهای این راهکار از جمله Cisco Advanced […]

هدف این مطلب دستیابی به درکی کلی از Windows Registry و حجم بالای اطلاعاتی است که رجیستری در خود جای داده است. امروزه برای اکثر مدیران و تحلیلگران جرمشناسی، رجیستری شبیه به ورودی غاری تاریک است. در کنارِ اطلاعت پیکربندی، Windows Registry اطلاعاتی درخصوص فایلهایی که اخیراً باز شدهاند و اطلاعات قابلتوجهی درخصوص فعالیتهای کاربری […]

از زمانِ انتشار VMware vSAN، کاربران بسیار زیادی، خصوصاً در پیادهسازیهای مقیاسبزرگ، از آن استفاده نمودهاند. طبیعتاً کاربران خواهان دانستن این موضوع بودند که آیا VMware از vSAN در محیطهای مهم عملیاتی خود استفاده میکند یا نه ! که پاسخ این سوال قطعا بله میباشد. در ابتدا vSAN فقط در پیادهسازیهای عملیاتی HCI بزرگ استفاده میشد، […]

با همکاری Microsoft Teams و Skype for Business، دو شیوه برای مانیتور و عیبیابی کردن مشکلات کیفیت تماس ارائه شده است که شامل Call Analytics (تجزیهوتحلیل تماس) و Call Quality Dashboard (داشبورد کیفیت تماس) می شوند. در ادامه هر شیوه شرح داده شده و زمان مناسب استفاده از هر یک بیان میگردد. Call Analytics اکنون […]

در حملهی تازهی Formjacking هدف اصلی، نفوذ به سایتهای پربازدیدِ خرید و سرقت اطلاعات کارتهای پرداخت مشتریان و دیگر اطلاعاتِ صفحات پرداخت نهایی سایتهای تجارت الکترونیک میباشد. مهاجمان یک جاوا اسکریپت مخرب را همراه با Formjacking Script به درون سایت Inject کرده و این اسکریپتها اطلاعات پرداختی واردشده توسط کاربران در صفحات پرداخت نهایی را […]

دورانِ محبوبیت vCenter/ESXi با قابلیتهای فوقالعادهای که داشتند دیگر به سر آمده و نوبت به VMware NSX رسیده که در حال حاضر بهصورت گسترده در Customer Infrastructureهای مبتنی بر VMware استفاده میگردد. رؤیای استفاده از Cloud حال به مرحلهی پیادهسازی رسیده است اما این مرحله چالشهایی بیشتری برای حفظ تحرکپذیری برنامههای کاربردی از یک دیتاسنتر […]