به تازگی یک آسیب پذیری در رابط کاربری مبتنی بر وب Cisco Content Security Management Appliance یا به اختصار SMA پیدا شده که میتواند به یک مهاجم ناشناس بصورت Remote اجازهی یک حملهی Cross-Site Scripting یا XSS را علیه کاربر این رابط کاربری بدهد. این آسیب پذیری به علت عدم اعتبارسنجی کافی از ورودیهای کاربر در […]

امروزه بسیاری از سازمانها یا در حال استفاده از DevOps هستند، یا اینکه قبلا از این اقدامات بهره گرفتهاند. برای بسیاری از شرکتها، جلوتر حرکت کردن از اختلالات به این معنی است که نه تنها برنامههای کاربردی تازهای را ارائه نمایند، بلکه فرایندها و سیستمهای کنونی را بهینهسازی کرده و یا تغییر دهند. اغلب این […]

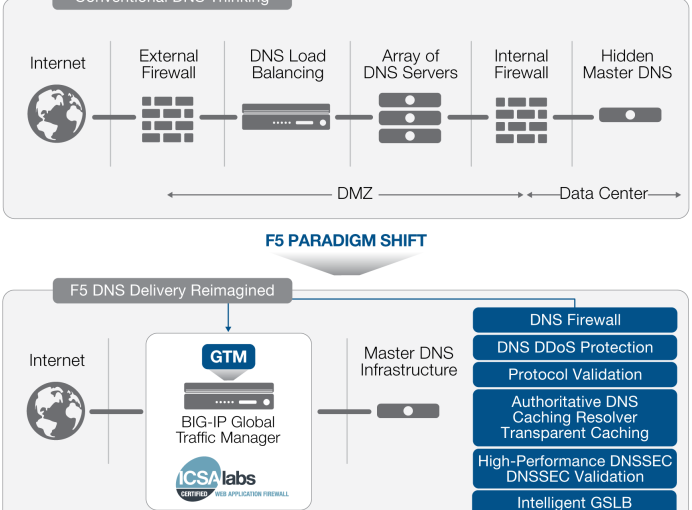

در قسمت اول از این مقاله، در ابتدا به شرح تاریخچه و اهمیت مفهوم DNS پرداخته شد، سپس مشکلات امنیتی مربوط به DNS مطرح و راهکار قدیمی BIND برای پاسخگویی به این مشکلات بررسی گردید. در این قسمت به معرفی راهکار تازهی شرکت F5 در این زمینه و ویژگیهایی همچون مانند Scale On Demand، بهبود […]

بر اساس آخرین تحقیقات به عمل آمده محبوبترین رمز عبور، همچنان «123456» و پس از آن عبارت «password» است. با توجه به آنکه سالهاست درخصوص اهمیت امنیت اینگونه رمزعبورها هشدار داده میشود که به شدت در معرض خطر هکشدن قرار دارند اما همچنان افراد زیادی این عبارات را برای رمز عبور خود انتخاب میکنند. پیرو […]

پشتیبانی عمومی از vSphere 5.5 در روز 19 سپتامبر سال 2018 به پایان رسید. کاربران پس از اطمینان حاصل کردن از اینکه محیطشان پشتیبانگیری شده و آمادهی ارتقا به نسخههای بالاتر است باید تصمیم بگیرند که میخواهند به چه نسخهای ارتقا پیدا کنند و باید چه ملاحظاتی را به عنوان بخشی از مسیر ارتقای پشتیبانی […]

vCenter High Availability یا به اختصار VCHA در نوامبر سال 2016 در vSphere 6.5 معرفی شده بود. از آنروز تابهحال تیم بازاریابی فنی شرکت VMware زمان زیادی را برای ایجاد محتوا و صحبت درخصوص VCHA صرف نمودهاند و بخش اعظم این اطلاعات و مستندات در vSphere Central قابل دسترسی است. علیرغم وجود تمام این اطلاعات، […]

پژوهشهای اخیر نشان دادهاند که اکثر دستگاههای خودپرداز در سرتاسر جهان آسیبپذیر هستند و مهاجم میتواند در عرض 30 دقیقه دستگاه را هک نموده و به پولهای نقد آنها دسترسی پیدا کند. مجرمان سایبری از روشهای پیچیدهی متفاوتی از جمله دسترسی فیزیکی و دسترسی Remote از طریق شبکهی بانک استفاده میکنند، تا پولها را از […]

ویندوز سرور 2019 بر پایهی ویندوز سرور 2016 ساخته شده است و کاربران بسیاری همچنان از آن بهره میبرند. ویندوز سرور 2016 تا کنون بیشترین سرعت را در جذب مشتری داشته و از زمان عرضهی این پلتفرم در مراسم Ignite در سال 2016، شرکت مایکروسافت بازخوردهای کاربران و Telemetry محصول را بررسی کرده است تا […]

امروزه راهکارهای ارائهی End-to-End DNS که توسط F5 ارائه شده است، علاوه بر اینکه بهرهبرداری از منابع سازمانی را به حداکثر رسانده، چابکی و هوشمندی لازم برای توسعه و پشتیبانی از تجهیزات، برنامههای کاربردی و معماری شبکه فعلی و آینده را نیز دارا میباشد. در این مقاله سعی بر آن داریم تا به بررسی ابعاد […]

یک آسیبپذیری در عملکردهای مدیریت کاربر از Cisco Registered Envelope Service میتواند به مهاجمی احراز هویت نشده که قصد دارد به صورت Remote به تخریب ساختار یک سازمان بپردازد، توانایی دستیافتن به اطلاعات حساس کاربر را بدهد. مهاجم میتواند برای انجام حملات اکتشافی بیشتر، از این اطلاعات استفاده نماید. این آسیبپذیری به علت یک پیکربندی ناامن […]