پژوهشگران یک Backdoor جدید مبتنی بر PowerShell را مشاهده کردهاند که مشابه ابزار هکِ مخرب MuddyWater از طریق فایلهای مایکروسافت آفیس، آلودگی ایجاد کرده و دادههای حساس قربانی را دزدیده و آن را از طریق سرور C&C با مهاجم به اشتراک میگذارد. MuddyWater یک گروه مجرم سایبری شناخته شده است؛ این گروه از سال 2017 […]

هنگامیکه بحث Storage و سرور برای محیطهای SAP HANA مطرح باشد، HPE گزینههای اثباتشدهی بیشتری فراهم میآورد. دلایل بسیاری جهت انتخاب HPE 3PAR StoreServ Storage برای SAP HANA وجود دارد که در این خبر به بررسی آنها می پردازیم. اگر شرکت کاربر همانند بسیاری از شرکتهای دیگر باشد، برنامههای کاربردی SAP در بطن عملیاتهای کسبوکاری […]

درحالیکه به پایان سال 2018 نزدیک میشویم، خوب است نگاهی بیندازیم به حملات، بدافزارها و Exploitهایی که پژوهشگران SophosLabs در طول این سال کشف کردهاند. در این گزارش سه مفهوم کلی از روند حملات سایبری بررسی میگردد که به نظر میرسد بیشتر مورد استفاده قرار گرفتهاند: استفاده از تکنیکهای حملهی دستی به جای دیگر مکانیزمهای […]

افزایش پیچیدگی محافظت از دادهها با رشد تعداد ماشینهای مجازی مجازیسازی سرور بهعنوان یکی از دگرگونسازترین تکنولوژیهای IT در دو دههی اخیر اثبات شده است. این تکنولوژی طریقهی آمادهسازی و نگهداری سرورها و برنامههای کاربردی را دچار تحول کرده و در همین حین با تسهیل یک زیرساخت IT منعطفتر و مقاومتر، مقادیر چشمگیری از سختی […]

ارائهدهندگان خدمات در هر کجای دنیا با چالشهایی مانند افزایش CAPEX و OPEX برای زیرساختهای موجود شبکه، مدت زمان طولانی ارائه به بازار برای خدمات جدید یا بروزرسانی شده، فرسایش قیمت و حاشیه در مدلهای کسبوکار موجود و کاهش سرعت نوآوری برای ایجاد فرصتهای درآمدزایی تازه مواجه هستند. برای پاسخ به این چالشها، ارائهدهندگان خدمات […]

یک آسیبپذیری در Cisco Small Business Switch کشف شده است که میتواند به یک مهاجم احراز هویت نشده و Remote این توانایی را بدهد که در دستگاههای آسیبپذیر، به سطح مدیریتی دسترسی پیدا کند. این آسیبپذیری در شرایط خاصی بوجود میآید که OS سوییچ، بدون اطلاعرسانی به مدیران سیستم، یک حساب کاربری دارای دسترسی بالا را فعال […]

در قسمت اول بررسی نحوه پیادهسازی vCenter High Availability، به بررسی تفاوتهای میان انواع پیادهسازی ساده (Basic) و پیشرفته (Advanced) مربوط به vCenter High Availability، مواردی که باید حین پیادهسازی آن مدنظر قرار داد و ابعاد عملیاتی VCHA پرداخته شد. امید است که تا الان VCHA Cluster خود را پیادهسازی کرده و آماده باشید که […]

با توجه به آنکه امرزه مقدار دادههایی که تولید و ذخیره میشوند، روزبهروز درحال افزایش هستند، جهت تسریع در استخراج داده های Actionable Intelligence یا به عبارتی هوش عملی، به حافظه بیشتر و عملکرد بهتری نیاز است. راهی برای افزایش بسیار زیاد مقدار حجم حافظه سرور ایجاد شده است؛ آن هم حافظهای که نه تنها […]

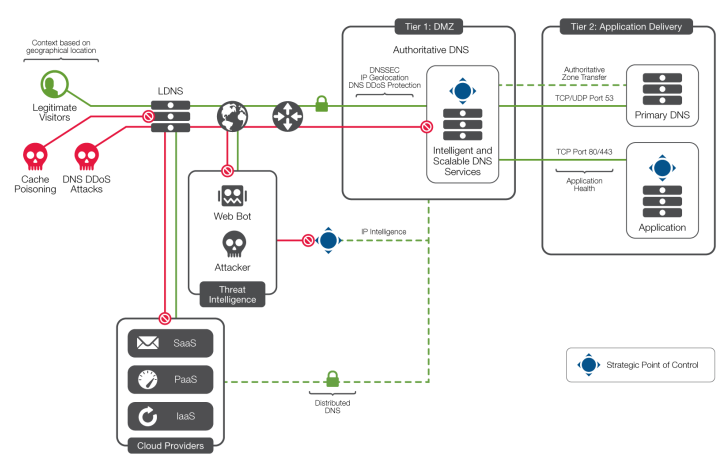

در قسمت اول از سری مقالات امنیت سرورهای DNS با استفاده از محصولات F5، در ابتدا به شرح تاریخچه و اهمیت مفهوم DNS پرداخته شد و پس از آن مشکلات امنیتی مربوط به DNS مطرح و راهکار قدیمی BIND برای پاسخگویی به این مشکلات معرفی گردید. در قسمت دوم به معرفی راهکار تازهی شرکت F5 […]

Veritas شرکتی که در سطح جهان در زمینهی حفاظت از داده و بازار Software-Defined Storage پیشرو است، با انتشار Veritas Predictive Insights، راهکاری جدید که از الگوریتمهای هوش مصنوعی و یادگیری ماشین (Machine Learning) بهره میبرد تا پشتیبانی فعال و آیندهگرانهی Always-On ارائه نماید. “وریتاس” با بهرهگیری از سال ها رمزگذاری انواع دادهها از سیستم […]