واژههایی مانند ویروس، تروجان، باجافزار و یا Rootkit در بحث امنیت سایبری، واژههای آشنایی هستند که انواع مختلفی از برنامههای مخرب، به نام بدافزار یا Malware میباشند و مجرمان سایبری برای آلودهسازی رایانهها و دستگاههای دیگر از آنها استفاده میکنند. وقتی که این بدافزارها نصب گردند، امکان تخریب سیستم کاربر و آسیب رساندن به آن […]

اخیرا کنفرانس شرکت VMware که به VMworld شناخته میشود، در ایالت متحده امریکا برگزار گردید و تکنولوژیهای جدیدی در آن رونمایی شد. با وجود اعلانهای بسیار، لیست بلندبالایی از تکنولوژیهای تازه ایجاد شده است که در ادامه به موارد مهم آن میپردازیم. vSphere 6.7 U1 و VSAN 6.7 U1 شرکت VMware قرار است طی ماههای […]

به تازگی نسخهی بهروزرسانیشدهای از Splunk Machine Learning Toolkit یا به اختصار Splunk MLTK نسخهی 3.4 منتشر شده است که شامل بروزرسانیهایی به Libraryهای اصلی یادگیری ماشینی، عملکردهای تازه در Experiment Management Framework، مصورسازی (Visualization) و برای نخستین بار، معرفی یک الگوریتم Neural Network میباشد. ویژگیهای یاد شده همگی بر پایهی قابلیتهای پیشین MLTK نسخه […]

از زمانی که VMware App Volumes، در دسترس عموم قرار گرفت، بسیاری از افراد از مزایایی که App Volumes میتواند برای محیط کاربر به ارمغان بیاورد، مطلع گردیدند. اگر کاربری جهت مجازیسازی برنامههای کاربردی از VMware ThinApp استفاده نماید، ممکن است این سوال برای وی ایجاد گردد که آیا ترکیب این دو محصول مزیت قابلتوجهی […]

یک آسیبپذیری بصورت Privilege Escalation بر روی Cortana، اجازه میدهد مهاجمان سایبری که به سیستم کاربر دسترسی فیزیکی دارند در صورت Lock بودن ویندوز، صفحات را در مرورگر به صورت غیرمجاز باز کند. محققان امنیتی کمپانی McAfee شاهد بروز دو سناریو بودند. در سناریوی اول مهاجمان میتوانند Microsoft Edge را وادار نمایند که به URLی […]

راهکار Security Information Event Management یا به اختصار SIEM همانند یک سیستم رادار عمل میکند که استفادهی کنترلرهای ترافیک را، هدایت و پخش مینماید، بطوری که بدون در نظر گرفتن چنین راهکاری، بخش IT شرکتها از دید کافی بهرهمند نخواهند شد. علیرغم اینکه ابزار امنیتی و نرمافزارهای سیستمی در کشف و Log نمودن حملات جداگانه […]

محققان شرکت DeepLocker ، IBM را بهعنوان یک متدولوژی حملهی مخفیانه توصیف میکنند که کلاسبندی مخصوص خود را دارد. امنیت سایبری همانند یک بازی زورآزمایی نوبتی میباشد. مهاجمان دست پیش را گرفته و سپس مدافعان با یک تکنولوژی برتر از آنها پیشی میگیرند؛ البته این تکنولوژی برتر تا زمانی کاربرد دارد که مهاجمان یک تکنولوژی و یا متدولوژی […]

در نتیجهی اقدامات خلافکاران سایبری بیش از 7.500 روتر MikroTik دچار نقص امنیتی شدند. این خلافکاران سایبری با فعالسازی پروکسی Socks4 بهمنظور Redirect نمودن ترافیک کاربران به وبسایتهای حاوی بدافزار تحت کنترل خود، دست به Web Mining و دیگر حملات زدند. در حال حاضر تأیید شده است که مجموعاً بر روی 239 هزار IP پروکسی، […]

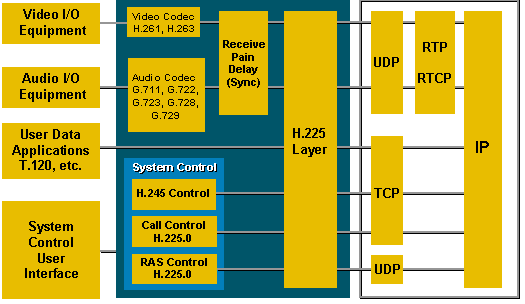

در قسمت اول از مقالهی «مفهوم Gatekeeperهای 323H. » به تعریف استاندارد 323H. ؛ معرفی اجزای آن شامل پایانهها، Gatewayها، Gatekeeperها و MCUها پرداخته شد و همچنین Zoneها و Subnet های Gatekeeper توضیح داده شدند. سپس عملکردهای Gatekeeper شامل عملکردهای اختیاری و اجباری معرفی شدند و در نهایت به 323H Protocol Suite پرداخته شد و […]

همهچیز در اواسط دهه 1980 با دو متخصص تکنولوژی در دانشگاه استنفورد آغاز شد. روترها و بردهای کامپیوتری دو تکنولوژی تازه بودند که تحت لیسانس شرکتی به نام سیسکو قرار داشتند، شرکتی که نامش را از شهر «سانفرانسیسکو» گرفته بود و لوگوی آن از پل Golden Gate این شهر الهام گرفته شده بود. روترها سختافزاری […]