NDR چیست؟ با پیچیدهتر شدن زیرساختهای فناوری اطلاعات و حرکت سازمانها به سمت معماریهای Hybrid،Cloud-native و Zero Trust، الگوی تهدیدات سایبری نیز بهطور بنیادین تغییر کرده است. مهاجمان امروزی کمتر به حملات پر سر و صدا و سریع متکی هستند و بیشتر از تکنیکهایی مانند نفوذ تدریجی، حرکت جانبی یا، ارتباطات مخفیانه و سوءاستفاده از ترافیک قانونی شبکه استفاده میکنند. در چنین شرایطی، ابزارهای امنیتی سنتی که مبتنی بر امضا یاSignature-based یا متمرکز بر Endpoint هستند، دیگر دید کافی نسبت به آنچه واقعاً در شبکه رخ میدهد ندارند.

در اینجاست که مفهوم Network Detection & Response یا NDR بهعنوان یکی از مهمترین و داغترین فناوریهای امنیت شبکه مطرح میشود. NDR با تمرکز بر تحلیل رفتار ترافیک شبکه، امکان کشف تهدیدات پنهان، حملات داخلی و ارتباطات مخرب را فراهم میکند؛ تهدیداتی که اغلب از دید فایروالها، EDRها و حتی SIEMهای سنتی پنهان میمانند.

NDR چیست و چه مشکلی را حل میکند؟

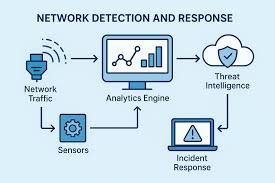

NDR چیست؟ Network Detection & Response یک رویکرد امنیتی است که با پایش مداوم ترافیک شبکه، تحلیل رفتار ارتباطات و استفاده از هوش مصنوعی و یادگیری ماشین، تهدیدات سایبری را در سطح شبکه شناسایی و به آنها پاسخ میدهد. برخلاف ابزارهایی که به نصب Agent روی سیستمها وابسته هستند، NDR معمولاً Agentless است و از طریق شنود ترافیک Packet ،Flow، Metadata دید کاملی از ارتباطات شبکه به دست میآورد.

مشکل اصلی که NDR حل میکند، نقطه کور امنیتی در ترافیک East-West است. در بسیاری از سازمانها، تمرکز امنیت روی ترافیک ورودی و خروجی یاNorth-South قرار دارد، در حالی که بخش عمده حملات پیشرفته پس از نفوذ اولیه، در داخل شبکه و بین سیستمها انجام میشود. NDR دقیقاً برای آشکارسازی همین رفتارهای داخلی طراحی شده است.

NDR چیست؟ تفاوت NDR با IDS/IPS و SIEM

در نگاه اول، ممکن است NDR مشابه IDS یا IPS به نظر برسد، اما تفاوتهای بنیادینی میان آنها وجود دارد. IDS/IPSها عمدتاً بر پایه الگوهای شناختهشده و امضاهای از پیش تعریفشده عمل میکنند و در برابر تهدیدات جدید، حملات Zero-day یا رفتارهای غیرعادی ناشناخته کارایی محدودی دارند. در مقابل، NDR بر تحلیل رفتاری یا Behavioral Analysis تمرکز دارد و بهجای سؤال «این حمله شناخته شده است یا نه؟» میپرسد «آیا این رفتار برای این شبکه طبیعی است یا خیر؟».

بیشتر بخوانید: بررسی امنیت IoT و معماری Zero Trust، چرا امنیت IoT به یک بحران تبدیل شده است

از سوی دیگر،SIEM ابزار قدرتمندی برای جمعآوری و همبستگی لاگهاست، اما معمولاً به دادههای ثبتشده متکی است. بسیاری از حملات شبکهای، بهویژه ارتباطات مخفی Command & Control یا حرکت جانبی، ممکن است لاگ مشخصی تولید نکنند یا در میان حجم بالای لاگها گم شوند. NDR با تحلیل مستقیم ترافیک، این خلأ را پوشش میدهد و در واقع چشم بینای امنیت شبکه محسوب میشود.

NDR چگونه کار میکند؟

عملکرد NDR مبتنی بر چند لایه تحلیلی است که بهصورت همزمان عمل میکنند. ابتدا ترافیک شبکه از نقاط کلیدی مانند SPAN Port ،TAP یا محیطهای Cloud جمعآوری میشود. این ترافیک میتواند شامل Packet کامل، NetFlow،IPFIX یا Metadata ارتباطات باشد. سپس دادهها وارد موتور تحلیلی NDR میشوند.

برای مشاوره رایگان جهت (باز)طراحی امنیت شبکه و یا انجام تست نفوذ مطابق با الزامات افتا با کارشناسان شرکت APK تماس بگیرید. |

در این مرحله، الگوریتمهای یادگیری ماشین رفتار طبیعی شبکه را در بازه زمانی مشخص یاد میگیرند. الگوهایی مانند حجم ترافیک، نوع پروتکلها، ارتباطات معمول بین سیستمها، زمانبندی ارتباطات و حتی ویژگیهای آماری بستهها تحلیل میشود. پس از ایجاد خط مبنا، هرگونه انحراف معنادار بهعنوان رویداد مشکوک شناسایی میشود.

در نهایت، ماژول Response وارد عمل میشود. این پاسخ میتواند شامل هشدار به SOC، ارسال رویداد به SIEM، ایزولهسازی سیستم مشکوک، قطع ارتباط شبکهای یا حتی اجرای خودکار Playbookهای امنیتی باشد. به همین دلیل است که NDR نهتنها یک ابزار تشخیصی، بلکه بخشی از زنجیره پاسخ به حادثه محسوب میشود.

نقش هوش مصنوعی در NDR

بدون اغراق، NDR بدون AI عملاً معنا ندارد. حجم ترافیک شبکه در سازمانهای متوسط و بزرگ بهقدری بالاست که تحلیل دستی یا Rule-based آن غیرممکن است. هوش مصنوعی در NDR امکان شناسایی الگوهای پیچیده، رفتارهای آهسته و حملات چندمرحلهای را فراهم میکند.

برای مثال، یک ارتباط Command & Control ممکن است از پروتکل HTTPS و روی پورت 443 برقرار شود؛ چیزی که از دید فایروال کاملاً عادی است. اما NDR با تحلیل رفتار این ارتباط، مانند الگوی زمانی، حجم داده، مقصدهای غیرمعمول یا تفاوت در TLS Fingerprint، میتواند این ارتباط را بهعنوان فعالیت مشکوک شناسایی کند. این سطح از تحلیل، تنها با استفاده از AI و Machine Learning ممکن است.

NDR و شناسایی حملات داخلی یا Insider Threat

یکی از مهمترین مزایای NDR، توانایی آن در شناسایی تهدیدات داخلی است. بسیاری از حملات بزرگ نه از بیرون، بلکه از داخل شبکه یا با سوءاستفاده از دسترسیهای مجاز انجام میشوند. کاربری که ناگهان به سیستمهایی دسترسی پیدا میکند که قبلاً با آنها ارتباطی نداشته، یا سیستمی که شروع به اسکن شبکه داخلی میکند، ممکن است نشانه یک تهدید داخلی یا یک حساب کاربری Compromise شده باشد.

NDR با تحلیل الگوهای رفتاری کاربران و سیستمها، این تغییرات را شناسایی میکند؛ حتی اگر هیچ بدافزار شناختهشدهای وجود نداشته باشد. این قابلیت، NDR را به یکی از ابزارهای کلیدی در استراتژی Zero Trust تبدیل کرده است.

جایگاه NDR در معماری Zero Trust

Zero Trust فرض را بر این میگذارد که نفوذ اتفاق افتاده یا ممکن است هر لحظه رخ دهد. در چنین معماریای، صرفاً کنترل دسترسی کافی نیست و باید پایش مداوم رفتار شبکه انجام شود، NDR دقیقاً همین نقش را ایفا میکند.

در معماری Zero Trust ،NDR بهعنوان لایه تشخیص رفتار غیرعادی عمل میکند و اطلاعات ارزشمندی را برای تصمیمگیریهای پویا در اختیار سایر اجزای امنیتی قرار میدهد. برای مثال، اگر NDR رفتار مشکوکی را از یک VM یا کاربر شناسایی کند، میتواند باعث محدود شدن دسترسی، اعمال Micro-Segmentation یا افزایش سطح احراز هویت شود. به این ترتیب، امنیت از حالت ایستا به حالت تطبیقی و هوشمند تبدیل میشود.

NDR در محیطهای Cloud ،Hybrid و Container

با مهاجرت سازمانها به کلود و استفاده گسترده از Kubernetes و Containerها، دید سنتی شبکه از بین رفته است. بسیاری از ارتباطات درون Cloud یا بین Podها و Serviceها انجام میشود و ابزارهای قدیمی قادر به مشاهده آن نیستند. NDRهای مدرن با پشتیبانی از محیطهای Cloud-native، میتوانند این ترافیکها را تحلیل کرده و رفتارهای غیرعادی را شناسایی کنند.

در محیطهای Hybrid، NDR نقش پل ارتباطی بین امنیت On-Prem و کلود را ایفا میکند و دید یکپارچهای از کل شبکه فراهم میسازد. این موضوع بهویژه برای سازمانهایی که در حال گذار تدریجی به کلود هستند، اهمیت بالایی دارد.

چالشها و ملاحظات پیادهسازی NDR

با وجود مزایای فراوان، پیادهسازی NDR بدون چالش نیست. یکی از چالشهای اصلی، مدیریت حجم بالای داده است. جمعآوری و تحلیل ترافیک شبکه نیازمند زیرساخت پردازشی مناسب و طراحی صحیح نقاط جمعآوری داده است. چالش دیگر، تنظیم صحیح مدلهای رفتاری است؛ اگر Baseline بهدرستی تعریف نشود، ممکن است هشدارهای کاذب افزایش یابد. همچنین،NDR باید بهدرستی در SOC و فرآیند Incident Response سازمان ادغام شود. بدون تیم پاسخگو و Playbookهای مشخص، حتی بهترین تشخیصها نیز به نتیجه مطلوب منجر نخواهند شد.

آینده NDR چیست

آینده NDR بهسمت خودکارسازی بیشتر، ادغام عمیقتر با XDR و تصمیمگیری بلادرنگ در حال حرکت است. انتظار میرود NDRها بتوانند نهتنها تهدید را شناسایی کنند، بلکه بهصورت خودکار واکنش مناسب را انتخاب و اجرا کنند. همچنین نقش NDR در امنیت OT،IoT و زیرساختهای حیاتی روزبهروز پررنگتر خواهد شد.

Network Detection & Response بهعنوان یکی از مهمترین فناوریهای امنیت شبکه مدرن، شکافهای حیاتی ابزارهای سنتی را پوشش میدهد. با تمرکز بر تحلیل رفتار ترافیک شبکه،NDR امکان شناسایی تهدیدات پنهان، حملات داخلی و ارتباطات مخرب را فراهم میکند؛ تهدیداتی که اغلب از دید سایر ابزارهای امنیتی مخفی میمانند.

در دنیایی که نفوذ اجتنابناپذیر است،NDR به سازمانها این توانایی را میدهد که آنچه واقعاً در شبکه رخ میدهد را ببینند، بفهمند و بهموقع واکنش نشان دهند. به همین دلیل، NDR نه یک ابزار لوکس، بلکه یک ضرورت در معماری امنیتی مدرن و Zero Trust محسوب میشود.