🔹 خلاصه مقاله

Splunk بهعنوان یکی از پلتفرمهای اصلی تحلیل لاگ و مانیتورینگ امنیتی، هدف جذابی برای مهاجمان است. آسیبپذیریهای اخیر از جمله اجرای کد از راه دور (RCE)، Path Traversal و افشای اطلاعات حساس در لاگها نشان میدهند که بدون اعمال پچ ها و کنترلهای امنیتی، این ابزار حیاتی میتواند نقطه ضعف جدی در زیرساخت سازمان باشد. این مقاله ضمن معرفی تهدیدات کلیدی، یک چکلیست جامع امنیتی ارائه میدهد تا تیمهای فناوری اطلاعات و امنیت بتوانند بهصورت ساختارمند ریسکهای Splunk را کاهش دهند.

برای شروع بررسی چکلیست امنیتی Splunk می توان گفت Splunk بهعنوان یکی از ابزارهای مرکزی لاگمحوری و تحلیل رخداد در بسیاری از سازمانها، هدف جذابی برای مهاجمان است. آسیبپذیریهایی که به مهاجم امکان اجرای کد، خواندن فایلهای حساس یا استخراج اسرار از لاگها میدهند، میتوانند به Takeover کامل محیط نظارتی و در نتیجه مختلسازی قابلیت پاسخ و کشف حملات بینجامند. در این مقاله بهصورت فنی روندهای تهدید، شاخصهای سازگاری، و کنترلهای فوری و بلندمدت را تشریح میکند.

1. ماهیت آسیبپذیریها و چرا خطرناکاند

- RCE از طریق آپلود در دایرکتوری موقتی Apptem: برخی مسیرهای موقتی و مکانهای آپلود در چکلیست امنیتی Splunk

- ممکن است کنترل دسترسی ضعیفی داشته باشند؛ مهاجم محلی یا با دسترسی محدود میتواند فایلهایی قرار دهد که توسط پردازشهای پسزمینه اجرا شوند یا منجر به بارگذاری ماژولهای مخرب شود. تبعات: اجرای کد با امتیازات سرویس، پاککردن لاگها، دسترسی به دیتاستورهای حساس و حرکت جانبی.

- Deserialization RCE: نقاطی که دادههای سریالشده را Deserialize میکنند، در صورت عدم اعتبارسنجی میتوانند دروازهای برای اجرای کد دلخواه باشند فایلهای ورودی، APIها یا ماژولهای ingest).

- Path Traversal :Endpointهای خاص (مثلاً ماژولهای پیامرسانی یا ماژولهای پیوست) در برخی نسخهها ممکن است به مهاجم اجازه دهند فایلهای خارج از دایرکتوری webroot خوانده شوند.

- افشای اسرار در لاگ DEBUG: فعالسازی طولانیمدت سطح DEBUG میتواند مقادیر توکن، پسورد و headerهای حساس را در لاگ ذخیره کند که مهاجم پس از دسترسی به لاگها بهراحتی از آنها بهرهبرداری میکند.

- کتابخانههای آسیبپذیر: استفاده از نسخههای قدیمی یا آسیبپذیر کتابخانهها مثل PDF Generators ،OpenSSL یا curl میتواند مسیر نفوذ غیرمستقیم ایجاد کند.

بیشتر بخوانید: مزیت ها و نحوه شناسایی تهدیدات سایبری بر اساس رفتار کاربران با ابزار Splunk UBA

۲. شاخصهای آشکارسازی (IoCs) و قواعد جستجو در SIEM

برای تشخیص سریع باید مجموعهای از قواعد در چکلیست امنیتی Splunk و SIEM تعریف شود:

- جستجوی آپلودهای اخیر به دایرکتوریهای موقتی:

index=_internal sourcetype=splunkd file_path=”/var/run/splunk/apptemp/” | stats count by host, user, file_path

- شناسایی اجرای باینری یا اسکریپت غیرمعمول توسط فرآیندهای splunkd:

index=os sourcetype=syslog process_name=”splunkd” AND (cmdline!=”splunkd“) | table _time host user cmdline

- الگوهای path traversal در ورودی HTTP:

index=_internal sourcetype=access_combined uri_query=”../” OR uri=”/../*” | stats count by clientip, uri

- جستجوی رشتههای احتمالی توکن/password در لاگها:

index=* “password=” OR “passwd” OR “Authorization: Bearer” | table _time host source _raw

این قواعد پایهاند؛ باید با محیط سازمان تطبیق یابند و به شکل هشدارهای دارای اولویت (P0/P1) درآیند.

۳. تدابیر فوری Immediate Mitigations

- پچ و ارتقاء فوری: لیست کامل نسخههای Splunk Enterprise, UF, Secure Gateway تهیه و با Advisories رسمی تطبیق داده شود؛ نسخههای آسیبپذیر بلافاصله پَچ شوند.

- محدودسازی دسترسی فایلسیستم :مسیرهای موقتی مثلapptemp فقط باید توسط کاربر سرویس splunk قابل نوشتن باشند؛ از مجوزهای سخت (umask / chown) و SELinux/AppArmor بهره بگیرید.

- غیرفعالسازی DEBUG در production: سطوح لاگینگ را به INFO یا WARN برگردانید؛ لاگهای تولیدشده در حالت DEBUG را اسکن و محرمانهسازی Redact کنید.

- ایزولاسیون سرویسها Splunk: را در سرورهای مختص و با شبکهای محدود VLAN یا Firewall Rules اجرا کنید؛ دسترسی به APIها و پورتها را whitelisting کنید.

- هشداردهی EDR و رصد پروسهها: اجرای هر باینری جدید توسط splunkd یا فعالیتهای شبکهای غیرمعمول باید به صورت بیدرنگ هشدار دهد.

برای مشاوره رایگان و یا راه اندازی Splunk/SIEM و مرکز عملیات امنیت SOC با کارشناسان شرکت APK تماس بگیرید |

۴. تدابیر سازوکار بلندمدت (Strategic Controls)

- امضای دیجیتال و integrity check :pipelineهای تولید اپلیکیشن و پکیجهای Splunk را طوری تنظیم کنید که استفاده از آرتیفکتهای غیرامضاشده منع شود.

- مدیریت وابستگیها و SBOM: فهرست نرمافزاری و SBOM برای همه اجزای Splunk نگهدارید و بهروزرسانیهای کتابخانهها را زمانبندی کنید.

- سختسازی CI/CD و artifact repositories: بیلدها و اپلیکیشنها قبل از انتشار در Environmentها اسکن شوند.

- نقشهبرداری عملیاتی و Runbook برای IR :playbook مشخص برای سناریوهای RCE و data exfiltration، شامل Isolation Host، Forensic Snapshot، و Rotating Secrets.

۵. روند پاسخ به حادثه IR Playbook مختصر

- Identify & Contain: میزبانهای آلوده را به شبکهی Quarantine منتقل کنید؛ دسترسی سرویس Splunk به مخازن و کلیدها قطع شود.

- : Snapshot: Collect Forensics از دیسک، ذخیره لاگها Raw و Dump پروسسها گرفته شود.

- Hunt & Eradicate: با استفاده از IoCهای فوق، scope را تعیین کرده و backdoorها/فایلهای آلوده حذف شوند.

- Recovery & Lessons Learned: سیستمها از نسخه ی امن restore شوند؛ کلیدها/توکنها Rotate شوند؛ مستندسازی و اصلاح سیاستها انجام شود.

Splunk هم بهمثابه منبع داده و هم بهعنوان نقطهٔ مشاهده مرکزی در محیطهای سازمانی، در صورت آسیبپذیری میتواند تبدیل به ضربهٔ مرگبار در زنجیرهٔ امنیتی شود. کنترلهای فنی (پَچ، محدودسازی دسترسی فایلسیستم، ایزولاسیون)، تحلیل رفتاری دقیق و آمادهبودن یک playbook عملیاتی، ترکیبی ضروری برای کاهش ریسک این دسته از آسیبپذیریها هستند. توصیهٔ نهایی این است که امنیت Splunk نباید صرفاً یک وظیفهٔ IT باشد بلکه ترکیبی از DevSecOps،SRE و تیمهای پاسخ به حادثه باید آن را مستمر مدیریت کنند.

بیشتر بخوانید: اسپلانک به عنوان یک پلتفرم ایدهآل برای امنیت

چکلیست امنیتی Splunk

۱. مدیریت پچه ها و نسخه ها

- فهرست کامل نسخههای نصبشده Splunk Enterprise, UF, Secure Gateway تهیه شود.

- بررسی تطبیق نسخهها با Advisory رسمی Splunk CVEهای اخیر.

- ارتقاء فوری به آخرین نسخه پایدار.

- بررسی بهروزرسانی کتابخانههای ثالث OpenSSL, curl, ReportLab و غیره.

۲. کنترل دسترسی فایلسیستم

- مسیرهای موقت مانند:

- $SPLUNK_HOME/var/run/splunk/apptemp

- /opt/splunk/var/run/*

فقط توسط کاربر سرویس Splunk قابل نوشتن باشند.

- بررسی مالکیت (owner) و مجوزها با ls -ld یا icacls ویندوز.

- فعالسازی SELinux/AppArmor لینوکس برای محدودسازی دسترسیها.

۳. تنظیمات لاگ و افشای اسرار

- سطح لاگینگ رویINFO/WARN باشد. DEBUG فقط برای تست موقت.

- اسکن لاگها برای رشتههای حساس password=, Authorization: Bearer

- Rotate یا حذف ایمن لاگهای DEBUG قدیمی.

- فعالسازی log Redaction برای جلوگیری از ثبت دادههای محرمانه.

۴. سختسازی سرویسها و شبکه

- Splunk روی سرور مجزا و VLAN ایزوله نصب شده باشد.

- فقط پورتهای ضروری (مثلاً 8089, 9997) از طریق فایروال باز باشند.

- دسترسی REST API و Web UI محدود به آدرسهای مدیریت داخلی.

- فعالسازی TLS اجباری با گواهی معتبر.

۵. کشف و نظارت (Monitoring & Detection

- جستجوی الگوهای Path Traversal در لاگ وب.

- هشدار برای آپلود/ایجاد فایل جدید در دایرکتوریهای موقت Splunk.

- مانیتورینگ اجرای فرآیندهای غیرمعمول توسط splunkd.

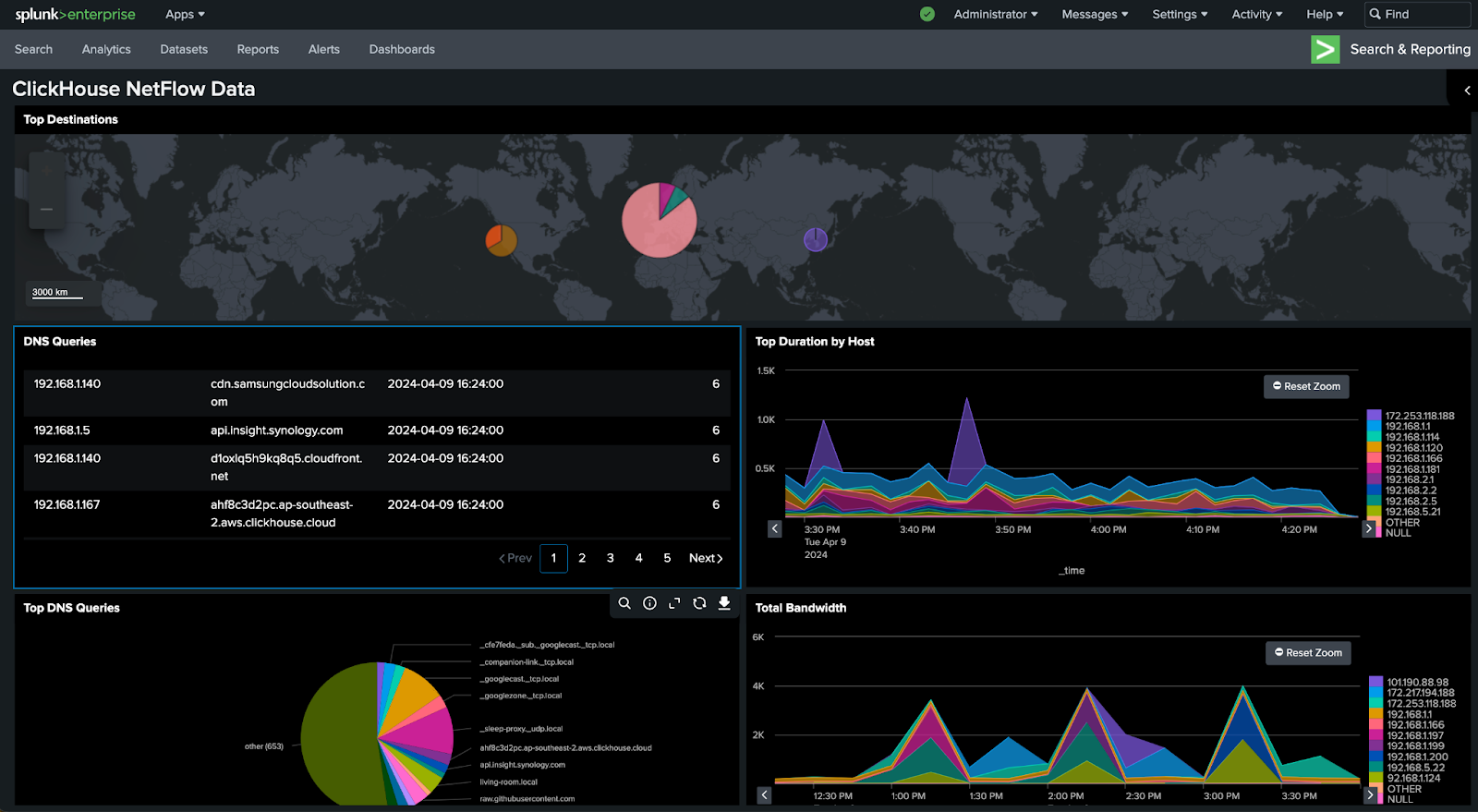

- فعالسازی UEBA/Anomaly Detection در SIEM برای فعالیت Splunk

۶. مدیریت هویت و دسترسی یا IAM

- حسابهای مدیریتی محدود به حداقل افراد ضروری.

- فعالسازیMFA برای همه اکانتهای privileged

- بازبینی roleهای Splunk user, power, admin و اصل Least Privilege.

- بررسی کلیدها/توکنهای ذخیرهشده و چرخش دورهای آنها.

۷. زنجیره تأمین نرمافزار (Supply Chain)

- بررسی امضا دیجیتال اپلیکیشنها و افزونههای SplunkBase.

- اجرای اسکن SCA برای وابستگیهای Splunk apps

- استفاده از مخازن داخلی کنترلشده برای deployment

۸. پاسخ به حادثه یا IR Preparedness

- Playbook آماده برای سناریوهای RCE و افشای دادهها.

- رویهsnapshot و جمعآوری forensic برای Splunk host

- تمرین Tabletop برای سناریو از دست رفتن کنترل Splunk

- فرآیند چرخشAPI Keys, Passwords مستندسازی شده باشد.

اولویتبندی (P0 / P1 / P2)

P0 فوری: پچ نسخهها، محدودسازی دسترسی به apptemp، غیرفعالسازی DEBUG، محدود کردن پورتها.

P1 کوتاهمدت: پیادهسازی SIEM rules ،MFA روی اکانتها، اسکن وابستگیها.

P2 (میانمدت): ارتقاء معماری ایزوله شبکه، اعمال SELinux/AppArmor، تمرین IR

🔹 خلاصه مقاله

این مقاله به بررسی آسیبپذیریهای حیاتی در Splunk از جمله اجرای کد از راه دور (RCE)، Path Traversal، افشای اسرار در لاگهای DEBUG و ضعفهای ناشی از کتابخانههای ثالث میپردازد. در ادامه، یک چکلیست عملیاتی جامع ارائه شده است که شامل مدیریت پچ ها و نسخهها، کنترل دسترسی فایلسیستم، بهینهسازی تنظیمات لاگ، سختسازی سرویسها، پایش مداوم رخدادها، مدیریت هویت و دسترسی، و آمادگی تیم پاسخ به حادثه است. هدف این چکلیست، کمک به تیمهای امنیتی و مدیران فناوری اطلاعات برای کاهش ریسک نفوذ، حفظ یکپارچگی Splunk و جلوگیری از سوءاستفاده مهاجمان از نقاط ضعف رایج است.