چرا Object Storage به هدف اصلی حملات تبدیل شده است؟

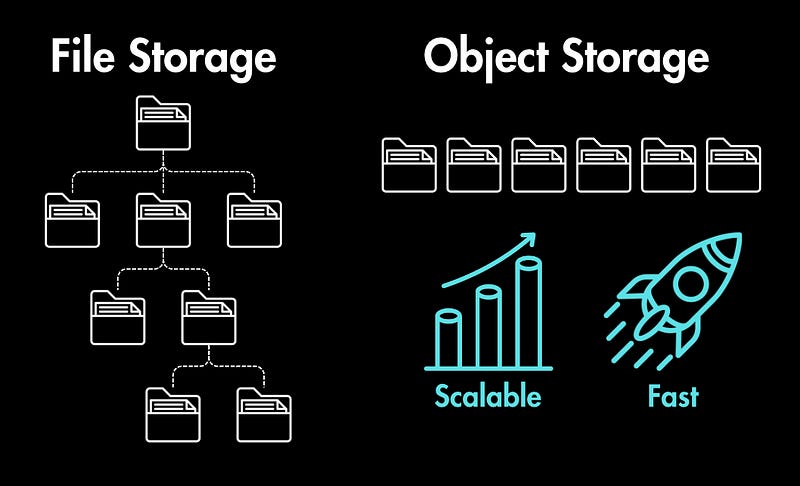

Object Storage بهعنوان ستون فقرات ذخیرهسازی داده در معماریهای Cloud-Native ،Data Lake ،Big Data و AI، نقشی حیاتی در زیرساختهای امروزی ایفا میکند. برخلاف SAN و NAS سنتی، Object Storage با ماهیت API- محور، توزیعشده و مستقل از فایلسیستم، سطح حملهای کاملاً متفاوت ایجاد کرده است. این تفاوت معماری باعث شده تهدیدات امنیتی آن نهتنها بیشتر، بلکه پیچیدهتر و در بسیاری موارد پنهانتر باشند.

در سالهای اخیر، تمرکز مهاجمان از نفوذ مستقیم به سیستمعامل یا Storage Controller به سمت سوءاستفاده از API IAM ،Policy و Metadata تغییر یافته است. نتیجه این تغییر، افزایش نشت دادههای عظیم، حملات Object-Level Ransomware و Breachهایی با زمان کشف بسیار طولانی بوده است.

تحول سطح تهدید در Object Storage

Object Storage چه در بستر Cloud Public و چه در محیطهای On-Prem S3-Compatible، به دلیل دسترسی شبکهای گسترده و اتصال مستقیم به Application Layer، عملاً بخشی از سطح حمله اپلیکیشن محسوب میشود. در پلتفرمهایی مانند Amazon S3 ،Azure Blob Storage و Google Cloud Storage، هزاران Incident واقعی ثبت شده که منشأ آنها نه Zero-Day، بلکه ضعف طراحی امنیتی بوده است. در این فضا، مهاجم الزاماً به دنبال Exploit نیست؛ بلکه به دنبال دسترسی قانونی اما مخرب است.

Misconfiguration؛ تهدید شماره یک و مزمن

بیشترین سهم Breachهای Object Storage ناشی از پیکربندی نادرست است. Bucketهای Public ،Policyهای بیشازحد باز، و عدم اعمال اصل Least Privilege همچنان بزرگترین ریسک محسوب میشوند.

بیشتر بخوانید: راهکار پشتیبان گیری از NAS Storage با استفاده از Veeam

Bucketهایی که امکان Public Read یا Write دارند، عملاً به مخزن افشای داده یا بستری برای توزیع بدافزار تبدیل میشوند. در بسیاری از رخدادها، مهاجمان بدون هیچ Exploit خاصی، تنها با Enumerateکردن Bucketها به دادههای حساس دست یافتهاند. این ضعف زمانی بحرانیتر میشود که Versioning یا Object Lock نیز فعال نباشد و مهاجم بتواند دادهها را حذف یا Overwrite کند.

حملات API-Based و ضعفهای IAM

Object Storage بهشدت به API وابسته است و همین موضوع آن را به هدفی ایدهآل برای حملات API-Level تبدیل کرده است. افشای Access Key در Repositoryهای عمومی، Pipelineهای CI/CD ،Imageهای Container و حتی فایلهای لاگ، یکی از رایجترین نقاط ورود مهاجمان است.

برخلاف حملات سنتی، در این سناریو مهاجم با Credential معتبر وارد میشود؛ بنابراین تشخیص آن در سیستمهای مانیتورینگ سنتی بسیار دشوار است. استفاده از Credentialهای Long-Lived، نبود MFA در API Access و عدم محدودسازیIP، این ریسک را چند برابر میکند. این نوع حمله بهویژه برای Data Lakeها، Repositoryهای Backup و آرشیوهای بلندمدت فاجعهبار است، زیرا بازیابی داده بدون Snapshot Immutable عملاً غیرممکن میشود.

آسیبپذیریهای پیادهسازی درObject Storageهای On-Prem

بیشتر بخوانید: راهکار پشتیبان گیری از NAS Storage با استفاده از Veeam

در راهکارهای On-Prem، چالشها صرفاً به Policy محدود نمیشود. ضعفهای نرمافزاری در لایه Storage Engine نیز نقش مهمی دارند. در پلتفرمهایی مانندMinIO و Ceph، آسیبپذیریهایی در حوزه Authentication،Token Handling و RADOS Gateway گزارش شده است.

عدم Patch Management منظم، استفاده از نسخههای قدیمی و نبود Segmentation شبکه باعث میشود این آسیبپذیریها به حملات واقعی تبدیل شوند. در بسیاری از محیطهای سازمانی،RGW یا MinIO API مستقیماً در معرض شبکه داخلی یا حتی اینترنت قرار دارد.

سوءاستفاده از Metadata و Object Tagging

Metadata در Object Storage اغلب نادیده گرفته میشود، اما همین بخش میتواند به بردار حمله تبدیل شود. مهاجمان میتوانند دادههای مخرب یا Script را در Metadata تزریق کنند که در تعامل با Application Layer فعال میشود.

در برخی سناریوها، Tagها برای دور زدن Policyهای امنیتی یا مخفیسازی داده حساس استفاده شدهاند. این موضوع بهویژه در محیطهایی که Object Storage مستقیماً بهBI، SIEM یا Application Backend متصل است، بسیار خطرناک است.

سوءاستفاده از Metadata و Object Tagging

Metadata در Object Storage اغلب نادیده گرفته میشود، اما همین بخش میتواند به بردار حمله تبدیل شود. مهاجمان میتوانند دادههای مخرب یا Script را در Metadata تزریق کنند که در تعامل با Application Layer فعال میشود.

در برخی سناریوها، Tagها برای دور زدن Policyهای امنیتی یا مخفیسازی داده حساس استفاده شدهاند. این موضوع بهویژه در محیطهایی که Object Storage مستقیماً بهBI، SIEM یا Application Backend متصل است، بسیار خطرناک است.

ضعف در Encryption و Key Management

Encryption در Object Storage تقریباً همهگیر شده، اما چالش اصلی در مدیریت کلید است. استفاده از Encryption بدون KMS، عدم Rotation کلیدها و اعطای دسترسی بیشازحد به Keyها، باعث میشود در صورت نفوذ به IAM، کل داده عملاً در اختیار مهاجم قرار گیرد. در بسیاری از Incidentها، مهاجم بدون نیاز به Decrypt، از همان API قانونی برای دریافت داده رمزگشاییشده استفاده کرده است.

برای مشاوره رایگان و یا پیاده سازی راهکارهای پشتیبان گیری و ذخیره سازی با کارشناسان شرکت APK تماس بگیرید. |

خلأهای مانیتورینگ و Detection

یکی از بزرگترین مشکلات سازمانها، نبود Visibility روی Object Storage است. بسیاری از محیطها لاگهای حیاتی مانند GetObject،DeleteObject و Policy Change را یا جمعآوری نمیکنند یا به SIEM متصل نکردهاند. نبود UEBA باعث میشود رفتارهای غیرعادی مانند دانلود حجیم داده، دسترسی خارج از الگوی زمانی یا حذف ناگهانی Objectها شناسایی نشود. نتیجه این وضعیت، کشف دیرهنگام Breach و افزایش خسارت است.

روندهای تهدید آینده

روند حملات نشان میدهد تمرکز مهاجمان به سمت:

- Data Theft Silent

- Abuse of Legitimate Access

- ترکیب Cloud Breach با Pivot به On-Prem

- استفاده از Object Storage بهعنوان C2 یا Malware Host

در حال حرکت است. Zero-Trust بدون پوشش Object Storage عملاً ناقص خواهد بود.

Object Storage امروز نه یک مخزن ساده داده، بلکه یک سطح حمله استراتژیک است. تهدید اصلی در این حوزه نه Zero-Day، بلکه ضعف طراحی امنیتی، نبود Governance و فقدان مانیتورینگ هوشمند است. سازمانهایی که Object Storage را مانند SAN سنتی مدیریت میکنند، عملاً در معرض Breachهای بزرگ قرار دارند.

پیشنهادها کارشناسی در سطح Enterprise

برای کاهش ریسک بهصورت عملیاتی:

- اعمال Deny-by-Default Policy

- فعالسازی Object Lock + Versioning

- استفاده از Short-Lived Credential

- جداسازی Network Access با Private Endpoint

- اتصال کامل Audit Logها به SIEM و UEBA

- Patch Management سختگیرانه برای Ceph/MinIO

- تعریف Playbook پاسخ به Incidentهای Object Storage

تحلیل عمیق Misconfiguration در سطح Policy و Governance

Misconfiguration در Object Storage اغلب بهاشتباه به «Public Bucket» تقلیل داده میشود، در حالی که در محیطهای Enterprise، تهدید واقعی از Policyهای پیچیده اما نادرست ناشی میشود. در بسیاری از سازمانها، برای تسهیل توسعه یا یکپارچگی بین سرویسها، Policyهایی تعریف میشود که عملاً اصل Least Privilege را نقض میکنند.

یکی از الگوهای خطرناک، استفاده از Wildcard در Action یا Resource است. Policyهایی که اجازه s3:* یا معادل آن را میدهند، کنترل Granular را از بین میبرند و هرگونه Compromise در Credential را به یک Breach کامل تبدیل میکنند. این مسئله زمانی بحرانیتر میشود که Governance مرکزی برای بازبینی دورهای Policyها وجود نداشته باشد.

نبود Data Ownership شفاف نیز به این مشکل دامن میزند. در بسیاری از سازمانها مشخص نیست مالک هر Bucket یا Dataset چه کسی است؛ در نتیجه، Policyها بدون چرخه تأیید و بازنگری باقی میمانند و بهمرور به نقاط کور امنیتی تبدیل میشوند.

Identity Sprawl و بحران Credential در Object Storage

یکی از ریشهایترین مشکلات امنیت Object Storage ،Identity Sprawl است. در معماریهای مدرن، دهها یا صدها Application ،Microservice و Job تحلیلی به Object Storage متصل میشوند. هرکدام از این اجزا معمولاً Credential مستقل خود را دارند که اغلب Long-Lived است و بهندرت Rotate میشود.

در بسیاری از رخدادهای واقعی، مهاجم نه از طریق Exploit، بلکه از طریق:

- دسترسی به یک Container Image

- مشاهده Environment Variable

- یا استخراج Secret از CI/CD

به Access Key دست یافته و سپس با همان دسترسی «قانونی»، عملیات مخرب انجام داده است. این نوع حمله بهشدت تشخیصگریز است، زیرا از دید لاگها، درخواستها معتبر و Authenticated هستند.

مشکل زمانی عمیقتر میشود که یک Credential برای چندین Bucket یا حتی چند محیط Dev/Test/Prod استفاده شده باشد. در چنین حالتی، یک Compromise کوچک میتواند به نشت داده در مقیاس سازمانی منجر شود.

Object Storage و تهدیدات زنجیره تأمین Supply Chain

Object Storage نقش مهمی در زنجیره تأمین نرمافزار ایفا میکند. بسیاری از سازمانها:

- Artifactهای Build

- Packageها

- Datasetهای آموزشی

- Imageهای Container

را در Object Storage نگهداری میکنند. اگر این مخازن بهدرستی ایمن نشوند، مهاجم میتواند با جایگزینی یا تزریق Object مخرب، حمله Supply Chain را بدون نفوذ مستقیم به Pipeline اجرا کند.

در این سناریو،Object Storage به نقطهای برایPersistence غیرمستقیم تبدیل میشود؛ بهگونهای که حتی با Clean شدن سیستمها، داده یا Artifact آلوده همچنان از Storage توزیع میشود.

Object-Level Ransomware؛ تحلیل فنی عمیقتر

Object-Level Ransomware برخلاف تصور عمومی، الزاماً داده را Encrypt نمیکند. در بسیاری از حملات مشاهدهشده، مهاجم:

- Objectها را Delete میکند

- Versionها را پاکسازی میکند

- یا Lifecycle Policy را طوری تغییر میدهد که داده بهسرعت Expire شود

این روشها سریعتر، کمهزینهتر و کمردیابتر از Encryption هستند. در محیطهایی که Object Lock فعال نیست یا در حالت Governance Mode ضعیف تنظیم شده، مهاجم میتواند حتی دادههای آرشیوی و Backup را نیز نابود کند.

این تهدید بهویژه برای Repositoryهای Backup که روی Object Storage بنا شدهاند، اهمیت دوچندان دارد؛ زیرا شکست در این لایه به معنای از دست رفتن آخرین خط دفاعی سازمان است.