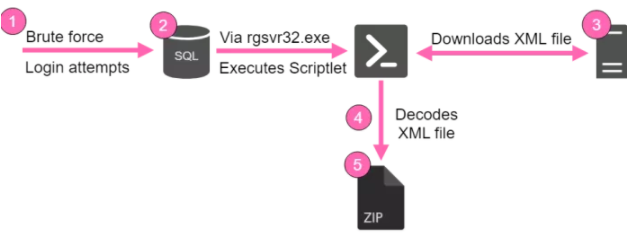

اخیرا بدافزار KingMiner، سرورهای ویندوزی را هدف قرار میدهد و از 100 درصد CPU برای Mine کردن ارز دیجیتالی با نام Monero استفاده مینماید. این بدافزار عمدتا با استفاده از IIS\SQL سرورهای مایکروسافت را هدف قرار میدهد. لازم به ذکر است که بدافزار KingMiner در ابتدا در ماه ژوئن سال 2018 شناسایی شد و پژوهشگران امنیتی از شرکت Checkpoint نسخهی جدیدی از آن را شناسایی نمودند که میتواند از چندین موتور شناسایی عبور نماید. این بدافزار با استفاده از شیوهی Brute Force برای دانلود فایل (Windows Scriptlet (.sct روی ماشین قربانی، دسترسی به ماشین را به دست میآورد.

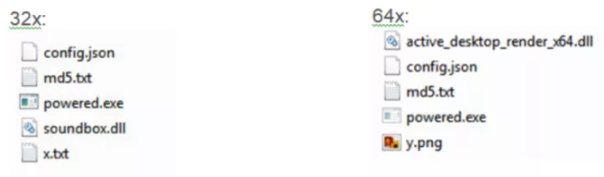

سپس معماری CPU مربوط به ماشین آلودهشده را شناسایی کرده و XML Payload مبتنی بر فایل را روی معماری CPU دانلود مینماید و مطابق شکل زیر فایل ZIP دانلود شده شامل پنج فایل است.

config.json که فایل پیکربندی XMRig CPU Miner است.

فایل md5.txt که حاوی رشتهی zzz می باشد.

powered.exe (در نسخههای قدیمیتر، fix.exe نامیده میشود) و فایل اجرایی اصلی است.

soundbox.dll/soundbox.dll – فایلهای DLL حاوی عملکردهایی که باید توسط powered.exe استخراج شود.

x.txt/y.png – فایلهای BLOB باینری که در واقع یک فایل PNG حقیقی نیستند.

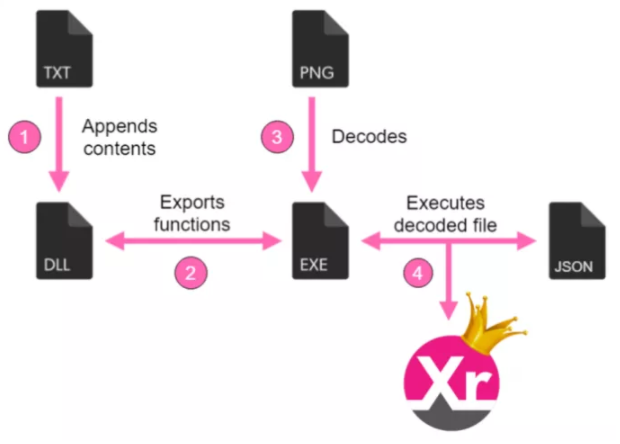

به گفتهی محققان، روند کار به این صورت است که ابتدا powered.exe اجرا میگردد و سپس XMRig Miner را ایجاد کرده و کلید مربوطه را روی Registry اضافه مینماید و دستوراتی را از فایلهای DLL اجرا میکند.

همچنین دستورات King1 فایل BLOB باینری x.txt و y.png را که نسخهی اصلاحشدهی XMRig CPU Miner است، رمزگشایی میکند. XMRig CPU Miner طراحی شده است تا تنها 75 درصد از منبع CPU را مصرف کند اما در واقع 100 درصد آن را مصرف مینماید. این بدافزار در حال تکامل است و دارای Placeholderهایی برای عملیاتهای آینده یا بروزرسانیهای پیش رو میباشد و این امر شناسایی آن را حتی سختتر هم میکند.