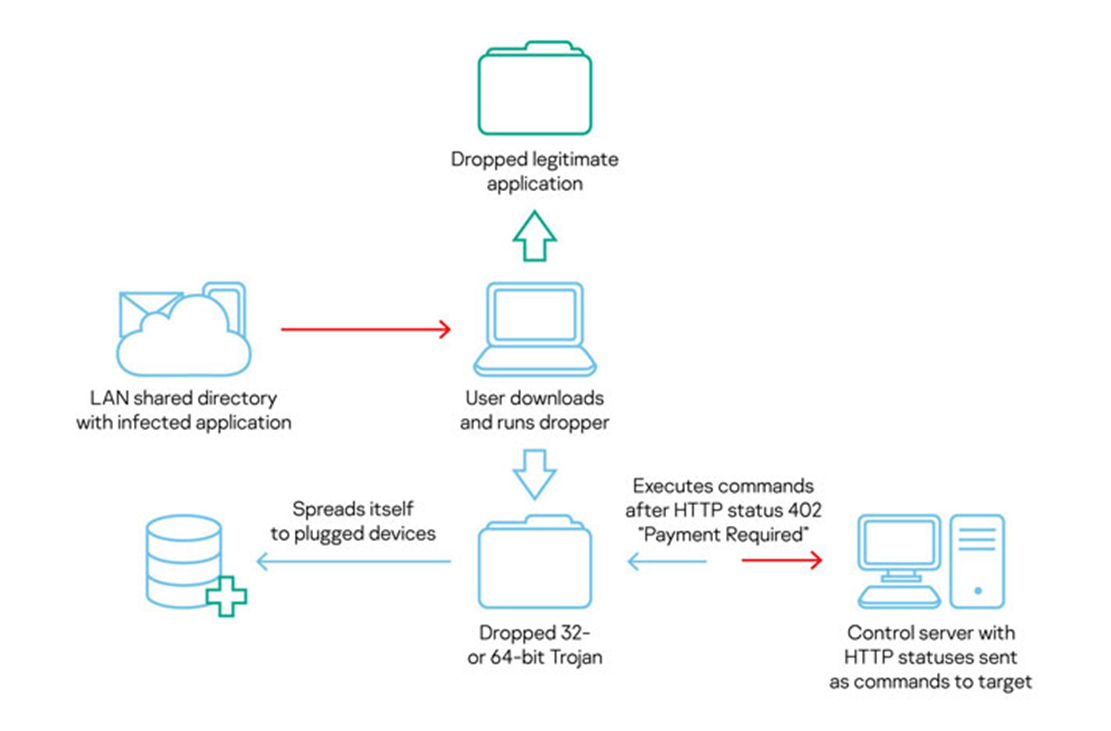

به تازگی کشف شده که نسخه جدید تروجان دسترسی از راه دور (RAT) COMpfun، بطور شدیدی از کدهای HTTP Status برای کنترلکردن سیستمهای به خطر افتادهای استفاده میکند که در حمله اخیر به موجودیتهای دیپلوماتیک در اروپا، مورد هدف قرار گرفته بودند. Global Research and Analysis Team در Kaspersky پی برده که این بدافزار جاسوسی سایبری که رد آن به گروه Turla APT میرسد، با «سطح اطمینان متوسط به کم» بر اساس تاریخچه قربانیان به خطر افتاده، از طریق یک Dropper (برنامهای که بدافزار نصب میکند) با ظاهر برنامه درخواست ویزا پخش شده است.

Turla APT که یک گروه تهدید روسی است که سابقهای طولانی در انجام جاسوسی سایبری و حملات گروهی (Watering Hole) دربرگیرنده بخشهای مختلف دارد که شامل دولتها، سفارتخانهها و شرکتهای نظامی، تحصیلی، تحقیقاتی و دارویی میشود.

بیشتر بخوانید: روش های مقابله با انواع بدافزارها

اولین مورد توسط G-Data در 2014 ثبت شد. سال گذشته پس از اینکه Kaspersky فهمید این بدافزار جاسوسی سایبری، فعالیتهای مرورگر قربانی را با حملات Man-In-The-Middle (MitM) در یک ترافیک وب رمزگذاریشده از طریق یک اصلاح جزئی در مولد اعداد تصادفی مرورگر (PRNG) جاسوسی میکند، COMpfun ترفیع قابل توجهی با نام Reductor دریافت کرد.

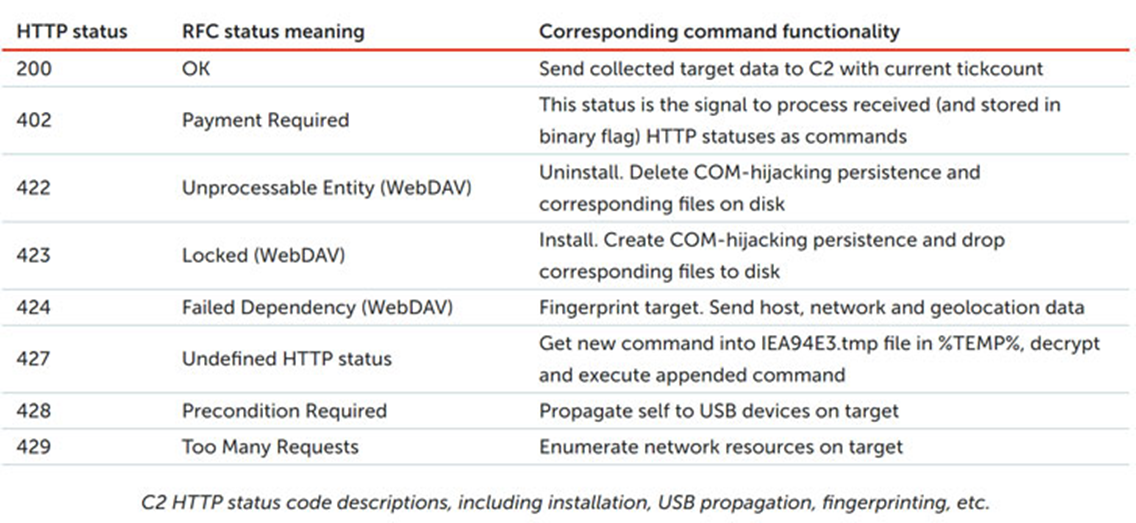

علاوه بر فعالیت به عنوان یک RAT مجهز با قابلیت Captureکردن کلیکها، اسکرینشاتها و استخراج دادههای حساس، این نسخه جدید COMpfun هرگونه تجهیزات USB متصل به سیستمهای آلوده را مانیتور میکند تا فرمانهای دریافتی از سرور تحت کنترل مهاجم را در قالب کدهای HTTP Status دریافت کند.

محققان میگویند: ما یک پروتکل ارتباطی جالب C2 را مشاهده کردیم که از کدهای کمیاب HTTP/HTTPS Status (IETF RFC 7231, 6585, 4918 را چک کنید) استفاده میکردند. کدهای HTTP Status زیادی (422-429) از نوع Client Error به Trojan این امکان را میدهد تا از آنچه اپراتورها میخواهند انجام دهند آگاه باشد. پس از آنکه سرور کنترل این اعلان «Payment Required» (402) را ارسال میکند، تمامی دستوراتی که از قبل دریافتشده بودند اجرا میشوند.

کدهای HTTP Status پاسخهای استانداردشدهای هستند که توسط یک سرور در پاسخ به درخواست سرویسگیرنده از سرور صادرمیشوند. هدف از صادرکردن دستورات از راه دور در قالب کدهای Status، ایجاد ابهام درهرگونه شناسایی رفتار مخرب در طی اسکنکردن ترافیک اینترنت است.

محققان در ادامه میگویند: سازندگان، کلید عمومی RSA و HTTP Etag ویژه را در دادههای پیکربندی و رمزگذاریشده نگه میدارند که به دللی پنهانسازی محتوای وب ایجاد شده و همچنین میتواند برای فیلترکردن درخواستهای ناخواسته به C2 استفاده شود. به عنوان مثال آن دسته درخواستهایی که از سوی اسکنکنندگان شبکه هستند تا هدف ها.

به منظور استخراج دادههای هدف به C2 از طریق HTTP/HTTPS، بدافزار از رمزگذاری RSA استفاده میکند. برای پنهان کردن دادهها بطور Local، Trojan رمزگذاری One-Byte XOR و فشردهسازی LZNT1 را اجرا میکند.

درحالی که چگونگی ارائه بدافزار جاسوسی سایبری درخواست ویزا، به هدف مدنظر هنوز نامعلوم است، Dropper ابتدایی، پس از دانلود ،گام بعدی بدافزار را عملی میکند یعنی با استفاده از یک ماژول مبتنی بر Status HTTP با سرور کنترل و فرمان (C2) ارتباط برقرار میکند.

محققان Kaspersky به این نتیجه رسیدند که: اپراتورهای بدافزار تمرکز خود را بر موجودیتهای دیپلماتیک و انتخاب یک برنامه کاربردی مربوط به اخذ ویزا معطوف کردند – ذخیرهشده در یک فهرست اشتراکی در تمام شبکه Local – به طوری که اولین مسیر حمله طبق خواسته آنها عمل کرد.

ترکیب رویکرد متناسب با اهدافشان و قابلیت ایجاد و عملیکردن ایدههایشان، قطعا توسعهدهندگان پشت COMpfun را به یک تیم قوی مهاجم بدل میکند.