با رشد سریع فناوری مجازیسازی، VMware به عنوان یکی از پیشروترین پلتفرمها در این حوزه، نقش حیاتی در زیرساختهای سازمانها ایفا میکند. نرمافزارهای VMware ESXi و vCenter به سازمانها امکان میدهند منابع سختافزاری خود را به صورت مجازی مدیریت کنند و سرویسهای حیاتی را با انعطاف و مقیاسپذیری بالا ارائه دهند. اما با این قابلیتها، سطح حمله به محیطهای مجازی نیز افزایش یافته و سوءاستفاده از آسیبپذیریها Exploits میتواند پیامدهای گستردهای داشته باشد. بروزرسانی منظم و مدیریتPatchها یکی از کلیدهای اصلی حفاظت از این محیطها در برابر تهدیدات سایبری است.

اهمیت امنیت در محیطهای مجازی

محیطهای مجازی مزایای بسیاری مانند کاهش هزینه سختافزار، افزایش مقیاسپذیری و بهبود بازیابی از حوادث دارند، اما به همان اندازه در معرض خطرات امنیتی هستند. مجازیسازی، اگرچه لایهای از انعطاف و جداسازی بین ماشینهای مجازی فراهم میکند، اما میتواند در صورت آسیبپذیری Hypervisor یا vCenter به هدفی برای مهاجمان تبدیل شود. Exploitها میتوانند دسترسی غیرمجاز به ماشینهای مجازی، دادههای حساس و حتی کنترل کل محیط مجازی را فراهم کنند.

تهدیدات Exploit در بروزرسانی ESXi و vCenter

Exploitها معمولاً نقاط ضعف نرمافزاری را هدف میگیرند که در بروزرسانیهای قدیمی باقی ماندهاند. از جمله تهدیدات رایج میتوان به موارد زیر اشاره کرد:

- Remote Code Execution (RCE): مهاجم با دسترسی به شبکه میتواند کد مخرب را روی هاست یا vCenter اجرا کند.

- Privilege Escalation: افزایش دسترسی به سطح Administrator بدون مجوز.

- Information Disclosure: دسترسی به دادهها و تنظیمات حساس محیط مجازی.

- Denial of Service (DoS): ایجاد اختلال در عملکرد Hypervisor یا سرویسهای vCenter.

معرفی VMware vSphere ESXi و vCenter

ویدیوهای بیشتر درباره ی vcenter

حملاتی مانند VMware ESXi Ransomware نشان دادهاند که مهاجمان میتوانند حتی فایلهای بکاپ و ماشینهای حیاتی را رمزگذاری کنند، بنابراین بروزرسانیها تنها به معنای رفع باگ نیست بلکه بخشی از استراتژی محافظت در برابر باجافزار و حملات هدفمند محسوب میشود.

مدیریت Patch و بروزرسانی ESXi و vCenter

برای کاهش ریسکExploitها، سازمانها باید یک فرآیند منظم و مستند برای مدیریت Patch و بروزرسانیها ایجاد کنند. برخی مراحل کلیدی شامل:

- شناسایی آسیبپذیریها: استفاده از ابزارهای VMware Security Advisories و اسکنهای امنیتی برای شناسایی Patchهای مورد نیاز.

- تست بروزرسانیها: پیش از اعمال در محیط تولید، بروزرسانیها در محیط تست اعمال و عملکرد و سازگاری با برنامهها بررسی شود.

- برنامهریزی اعمال Patch: زمانبندی منظم برای بروزرسانیها، ترجیحاً خارج از ساعات اوج کاری، با اطلاعرسانی به تیمهای مرتبط.

- پشتیبانگیری قبل از Patch: اطمینان از وجود بکاپ کامل ازvCenter، ESXi و ماشینهای مجازی برای جلوگیری از بروز مشکل در صورت خرابی Patch.

- اعمال و نظارت: اعمال Patchها و مانیتورینگ محیط برای اطمینان از عملکرد صحیح و عدم بروز اختلال.

بیشتر بخوانید: آسیبپذیریهای حیاتی VMware و Veeam، چکلیست امنیتی زمان بحران

بهترین شیوهها در بروزرسانی ESXi و vCenter

- بروزرسانی منظم: حداقل هر سه ماه یکبار یا طبق توصیه VMware

- امنیت ترکیبی: ترکیب بروزرسانیها با فایروالها،NSX Micro-segmentation و مدیریت دسترسی Zero Trust

- آگاهی و آموزش تیم: تیمهای IT و امنیت باید با نحوه اعمال Patch و شناسایی Exploitها آشنا باشند.

- مدیریت نسخهها: همگام بودن نسخههای ESXi و vCenter برای جلوگیری از ناسازگاریها و آسیبپذیریها.

- استفاده از ابزارهای خودکار: VMware Update Manager و ابزارهای Third-party برای اتوماسیون Patch Management.

در محیطهای مجازی مدرن، بروزرسانی مداوم ESXi و vCenter نه تنها یک ضرورت فنی، بلکه یک استراتژی امنیتی حیاتی است. با توجه به تهدیدات روزافزون Exploitها و باجافزارها، سازمانها نمیتوانند بروزرسانیها را به تأخیر بیندازند یا به آنها بیتوجه باشند. اجرای یک فرآیند مستمر Patch Management، همراه با تست، بکاپگیری و نظارت، میتواند از دسترسی غیرمجاز، اختلال در خدمات و آسیبهای مالی و اعتباری جلوگیری کند. در نهایت، امنیت محیطهای مجازی به ترکیبی از تکنولوژی، فرآیندها و آموزش انسانی وابسته است و بروزرسانی منظم ESXi وvCenter، سنگ بنای این امنیت محسوب میشود.

بهترین شیوهها برای افزایش امنیت VMware

- بروزرسانی منظم: حداقل هر سه ماه یا طبق توصیه VMware.

- امنیت ترکیبی: استفاده از فایروال، Micro-segmentation و سیاستهای Zero Trust

- آموزش تیم IT و امنیت: آشنایی با نحوه اعمال Patch و شناساییExploitها.

- مدیریت نسخهها: همگام بودن نسخههای ESXi و vCenter.

- ابزارهای خودکار: استفاده ازVMware Update Manager و ابزارهای مدیریت Patch شخص ثالث.

بروزرسانی مداوم ESXi و vCenter نه تنها رفع باگها، بلکه یک استراتژی امنیتی حیاتی برای مقابله با Exploitها و تهدیدات سایبری است. بدون این اقدامات، سازمانها در معرض دسترسی غیرمجاز، اختلال سرویس و خطر باجافزارها قرار میگیرند.

بیشتر بخوانید: بررسی اقدامات ضروری و ارائه چکلیست امنیتی برای محافظت از VMware ESXi و vCenter

با اجرای یک فرآیند Patch Management منظم، بکاپگیری مستمر و آموزش تیمی، سازمانها میتوانند امنیت محیط مجازی خود را تضمین کرده و از دادهها و منابع حیاتی حفاظت کنند. بروزرسانی منظم ESXi و vCenter، پایهای برای امنیت، پایداری و استمرار کسبوکار در دنیای مجازی است.

آسیبپذیریهای ESXi و vCenter

محیطهای مجازی VMware، با وجود امنیت نسبی Hypervisor، همچنان در معرض مجموعهای از آسیبپذیریها قرار دارند که میتوانند امنیت کل زیرساخت سازمان را به خطر بیندازند. این آسیبپذیریها معمولاً به چهار دسته اصلی تقسیم میشوند:

۱. آسیبپذیریهای Hypervisor

Hypervisor ESXi به عنوان لایه مرکزی اجرای ماشینهای مجازی، مهمترین هدف مهاجمان است. آسیبپذیریهای RCE (Remote Code Execution) و Privilege Escalation در ESXi میتوانند امکان اجرای کد مخرب از راه دور و دسترسی غیرمجاز به سطح Administrator را فراهم کنند. برخی Exploitها با سوءاستفاده از ضعفهای مدیریت حافظه یا سرویسهای شبکهای Hypervisor، نفوذ مستقیم به ماشینها را ممکن میکنند.

۲. آسیبپذیریهای vCenter

vCenter به عنوان هاب مرکزی مدیریت محیط مجازی، اطلاعات حساس و دسترسیهای حیاتی را در خود نگه میدارد. ضعفهای امنیتی در vCenter شامل:

- Authentication Bypass: دور زدن مکانیزمهای ورود به سیستم

- Privilege Escalation: ارتقای دسترسی کاربران معمولی به Administrator

- API Exploits: سوءاستفاده از APIها برای استخراج دادهها یا اعمال تغییرات غیرمجاز

- Cross-Site Scripting (XSS) و SQL Injection: حملات به پنل وب مدیریت

این آسیبپذیریها میتوانند مهاجم را قادر سازند کنترل کامل محیط مجازی را به دست گرفته یا دادههای حساس را استخراج کند.

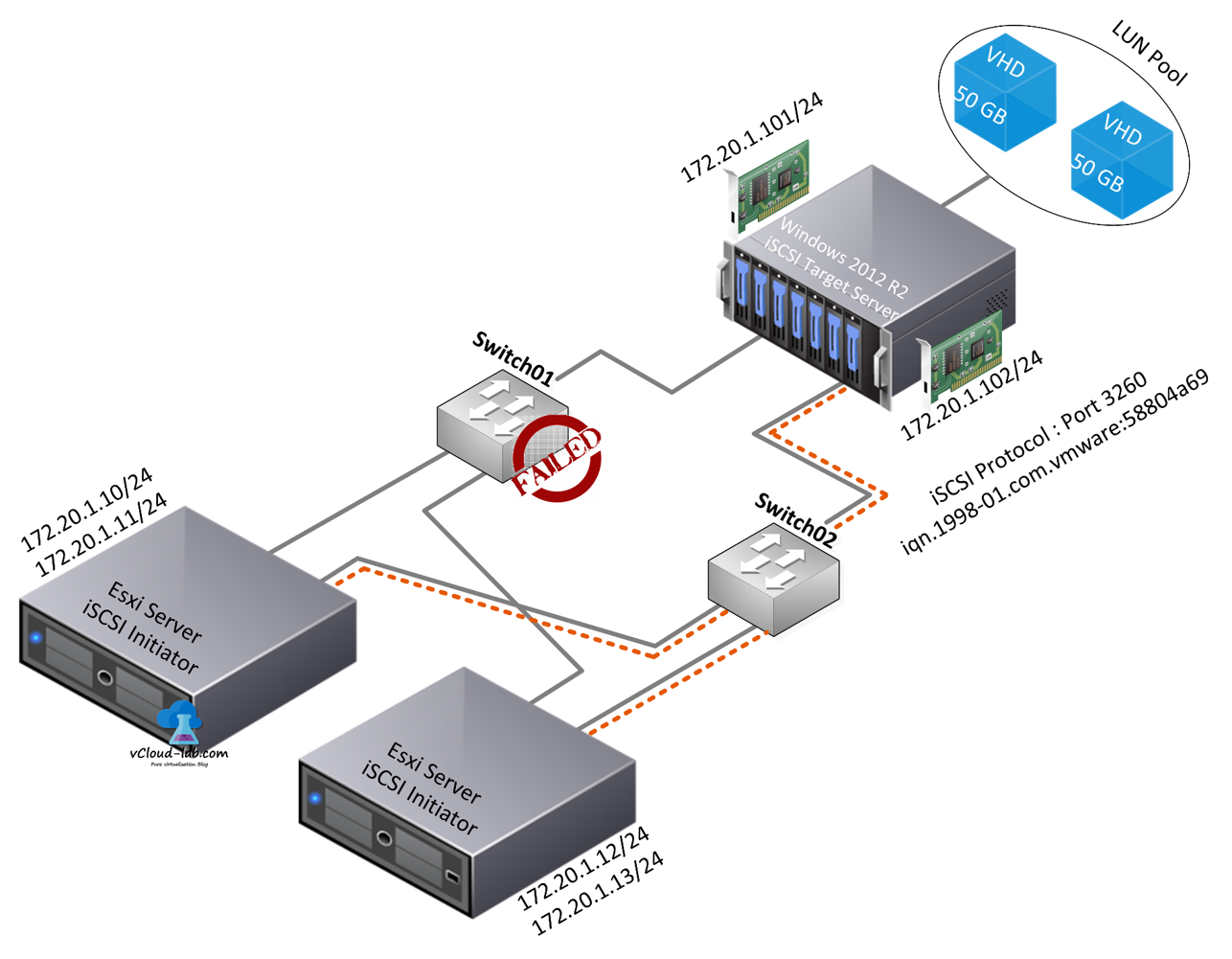

۳. آسیبپذیریهای مربوط به شبکه و پروتکلها

ESXi و vCenter با پروتکلهایی مانند vSphere Web Services،HTTPS و SSH تعامل دارند. ضعف در پیادهسازی این پروتکلها میتواند منجر به حملات Man-in-the-Middle،Session Hijacking یا حملات DoS شود. همچنین استفاده از پورتهای باز بدون محدودیت شبکه میتواند سطح حمله را افزایش دهد.

۴. آسیبپذیریهای مرتبط با پلاگینها و ماژولهای جانبی

ماژولها و پلاگینهای توسعه یافته برای vCenter یاESXi، اگر بهروز نباشند، میتوانند مسیر نفوذ به سیستم را فراهم کنند. مهاجمان اغلب از این پلاگینها برای اجرای Payloadهای مخرب یا استخراج اطلاعات مدیریتی استفاده میکنند.

راهکارهای کاهش ریسک

- بروزرسانی و Patch Management منظم: رفع آسیبپذیریها و بهبود امنیت لایههای مختلف

- اجرای سیاستهای Least Privilege: محدود کردن دسترسی کاربران به حداقل نیاز

- رمزگذاری دادهها و ارتباطات: استفاده از TLS و مدیریت کلیدهای امن

- جداسازی شبکه و Micro-segmentation: محدود کردن حرکت جانبی مهاجمان

- پایش مستمر و بررسی گزارشها: شناسایی فعالیتهای غیرمعمول در هاست و vCenter

آسیبپذیریهای ESXi و vCenter میتوانند از طریق Hypervisor، مدیریت مرکزی، شبکه یا پلاگینها، سازمان را در معرض حملات جدی قرار دهند. مدیریتPatch، بروزرسانی منظم، اعمال سیاستهای دسترسی محدود و پایش مستمر، ستونهای اصلی حفاظت در برابر Exploitها هستند و بدون آنها، محیط مجازی به هدف آسان برای مهاجمان تبدیل میشود.