در ماه مه سال 2018، کمپانی Splunk ابزار Splunk Insights for Infrastructure یا به اختصار SII را منتشر کرد این ابزار مانیتورینگ با یکپارچهسازی و هماهنگ نمودن متریکها و Logها، تجربهی منسجمی از مانیتورینگ زیرساخت را برای مدیران سیستم و کارشناسان بررسی قابلیت اطمینان سایت، فراهم میآورد. شرکت Splunk اعلام نمود که علاوه بر پیدا […]

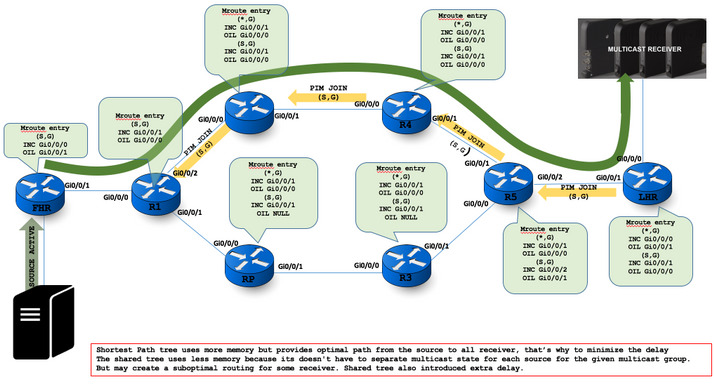

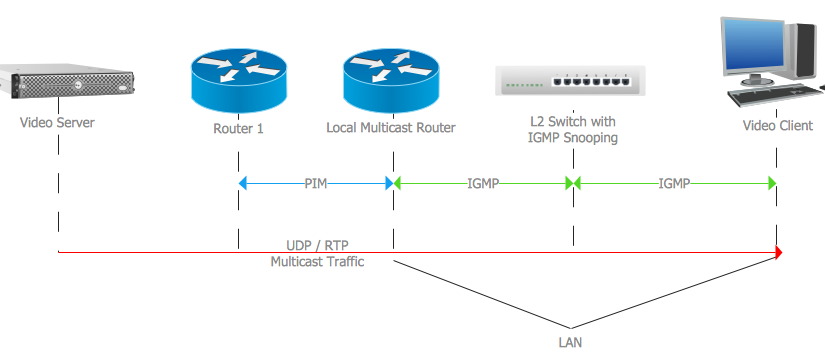

با توجه به آنکه تنها روترهایی که از قابلیت Multicast بهرهمند میباشند قادر به Forward کردن ترافیک Multicast هستند، از این روترها به منظور ارائه ترافیک به تمام دریافتکنندهها استفاده شده و علاوه بر آن این روترها، درختهای توزیعی برای کنترل مسیر ترافیک IP Multicast در شبکه ایجاد مینمایند. ترافیک Multicast که تمامی مبدأها را […]

اقدامات امنیتی صحیح یکی از مهمترین ابعاد ساخت یک Application Programming Interface یا APIها هستند. اینکه یک API بتواند سیستمها را بههم متصل نموده و دسترسی به دادهها و عملکردهای لازم برای ساخت برنامهها و تجربههای دیجیتالی تازه را برای توسعهدهندگان فراهم آورد نکته بسیار قابل توجهی میباشد، اما به شرط اینکه این اتصالات و […]

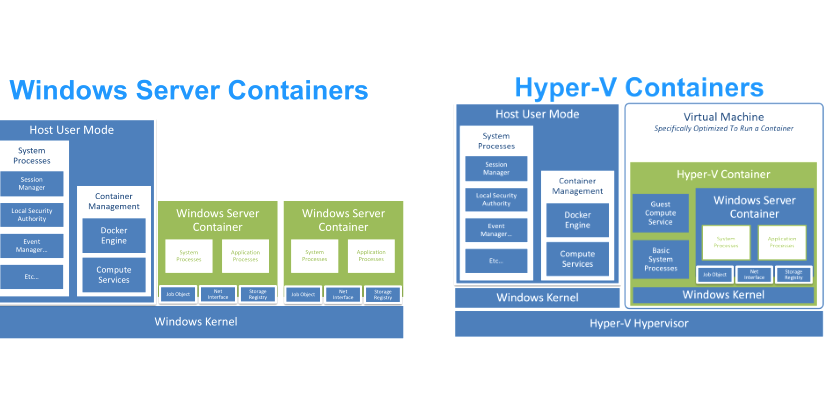

در قسمت اول از این مقاله مفهوم Containerها با ارائهی مثالی ساده در ابتدای مقاله شرح داده شد و سپس تعاریف پایه آنها همچون Container Host، Container Image، Sandbox، Container OS Image و مخزن Container بیان گردید. همچنین به شرحی از انواع Windows Containerها همچون Containerهای Windows Server و ایزولهسازی Hyper-V نیز پرداخته شد. در […]

شرکتهای رهن مسکن در امریکا و اروپا وظیفهی فراهم نمودن وام مسکن برای مشتریان را بر عهده دارند و معمولا هنگامیکه صحبت از این شرکتها به میان میآید، اولین مورد که در ذهن خطور می کند «کاغذبازی» است. چراکه فرایندهای خدماتی این شرکتها به ندرت بصورت سریع و مناسب صورت میگیرد. در این میان شرکت […]

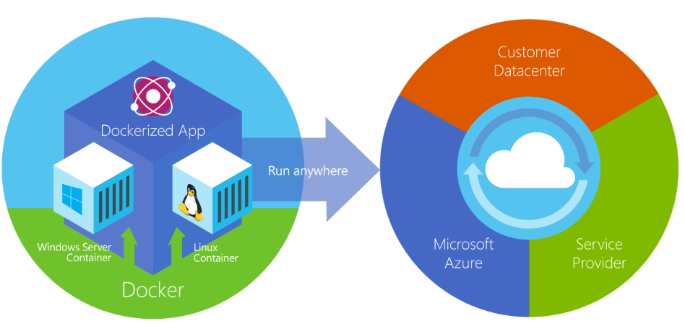

Container چیست؟ Containerها روشی برای جاسازی یک برنامهی کاربردی در یک جعبهی ایزولهشدهی مختص به آن برنامه میباشند. برنامهی کاربردی که در Container خود قرار گرفته است و از دیگر برنامههای کاربردی و Processهایی که در خارج از جعبهاش قرار دارند، هیچ اطلاعی ندارد. هر آنچه که این برنامهی کاربردی برای اجرای موفقیتآمیز به آن […]

براساس یافتههای پژوهشی تازه، فعالیت بدافزارهای Crypto-Mining یا همان Crypto-jackingها در سه ماه اول سال 2018 رشد چشمگیری داشته و که بهدلیل افزایش محبوبیت و ارزش ارزهای دیجیتال، از نظر این مجرمان، این نوع بدافزارها نسبت به روش قدیمی حملات باجافزاری، سودآورتر هستند. اما این تغییر به معنی پایان دورهی تهدید باجافزارها نیست؛ بلکه اشاره […]

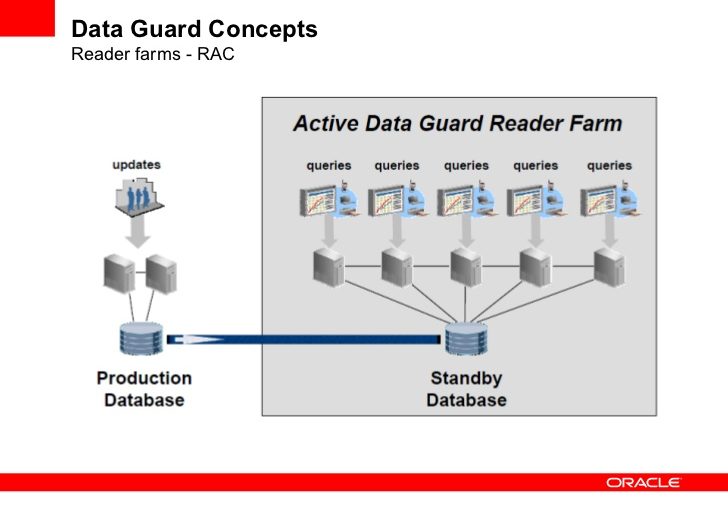

در بخش اول از مقالهی «همه چیز درباره Oracle Data Guard»، نرمافزار Oracle Data Guard معرفی شد، پیکربندی آن شرح داده شد و مثالی از این پیکربندی نیز ارائه گردید. در بخش دوم توضیح داده شد که این نرمافزار چگونه انتقال دادههای Redo، اِعمال دادههای Redo و تغییرات در Roleهای دیتابیس را مدیریت مینماید. همچنین […]

کمپانی Docker ، مجموعهی ابزار یکپارچهای و Open-Source را ارائه میدهد که استقرار کد در Container نرمافزار را بصورت خودکار به انجام میرساند. مدیرعامل و رئیس این کمپانی، Steve Singh، کنفرانس سالانهی این کمپانی که با نام DockerCon شناخته میشود را با ارائه قابلیتهایی همچون آزادی در انتخاب، سرعت در توسعه محصولات، عملیات و امنیت […]

در قسمت اول و دوم از مقالهی «بررسی پروتکلهای مسیریابی PIM» به شرح کوتاهی از ویژگیهای این پروتکل از جمله دو حالت Sparse Mode و Dense Mode، عملکرد پروتکل MSDP، مزایای PIMv2 نسبت به PIMv1 و همچنین عملکرد Auto-RP پرداخته شد. در قسمت سوم و نهایی این مقاله نیز به بررسی Roleی که Auto-RP در […]