مایکروسافت انتشار بروزرسانی بعدی ویندوز 10 را برای مدت نامعومی به دلیل کشف یک Bug که سبب آسیب زدن به برخی از رایانههای شخصی میشود، به تعویق انداخته است. دونا سارکار، رئیس بخش Windows Insider شرکت مایکروسافت اخیرا اعلام نمود که در موارد مشخصی، مسائل مربوط به قابلیت اطمینان یا Reliability ممکن است منجر به […]

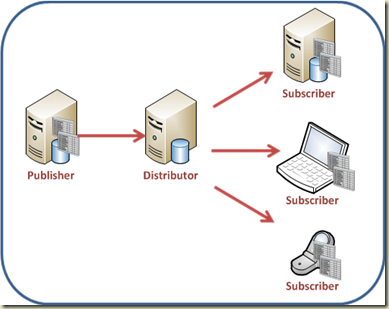

سناریوهای متعددی وجود دارد که در آنها استفاده از SQL Server Replication گزینه مناسبی میباشد، به عنوان مثال، میتوان از Replication برای کپی کردن دادهها به ماشین دیگری استفاده نمود تا پشتیبانی از گزارشگیری موردی (Ad Hoc) صورت گرفته و یا منبعی برای سرویسهای تحلیلی Cube فراهم گردد. دو مزیت اصلی در این نحوهی استفاده […]

پروتکل Universal Plug And Play یا به اختصار UPnP که همراه با روترها ارائه می گردد، با استفاده از این تجهیزات، یک شبکه پروکسی قوی به منظور مخفی نمودن منبع ترافیک ایجاد می کند. هکرها از این پروتکل سوءاستفاده نموده و از این Botnet پروکسی چندمنظوره، جهت انجام حملات گوناگون از قبیل حملات DDoS ، […]

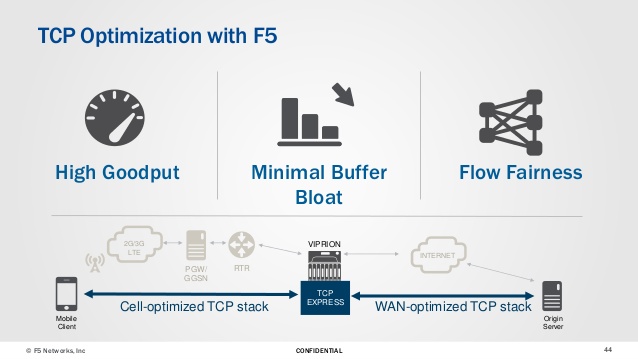

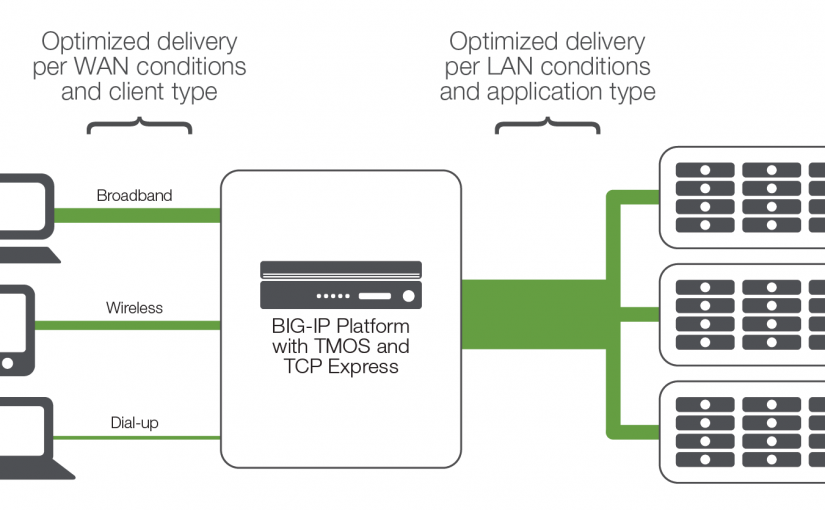

در قسمت اول از مقاله TCP Express به توصیف معماری TMOS و زیرمجموعه ای از استاندارد TCP و بهینه سازی هایی که TCP Express برای بهبود جریان ترافیک بکار می گیرد، پرداخته شد. از آنجایی که راهکار مشخصی برای حل تمام مسائل وجود ندارد، در این مقاله به چگونگی سفارشی نمودن پروفایل های TCP و مدیریت ارتباطاتی که دارای سیستم های […]

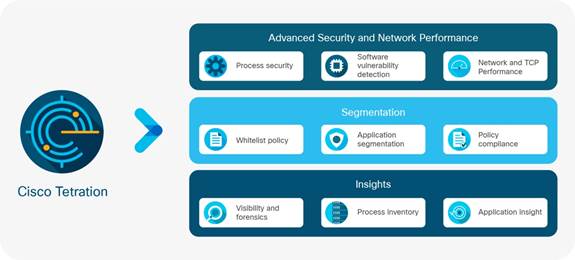

در مقالات پیشین به معرفی Cisco Tetration پرداختیم. در واقع این پلتفرم به چالشهای مهم عملیاتی و امنیتی دیتاسنترها میپردازد و این کار را با فراهم نمودن دیدگاه برنامههای کاربردی مبتنی بر رفتار، خودکارسازی فرآیند ایجاد Whitelist Policy و فعالسازی امنیت Zero-Trust با استفاده از بخشبندی برنامه انجام میدهد. در ادامه ی بررسی پلتفرم Cisco Tetration Platform در […]

سیسکو خدمات امنیتی جدیدی را برای ایمیل معرفی میکند تا با کارآمدی بیشتر از حملههای Phishing و Spoofing جلوگیری نماید. با وجود اینکه کارمندان بزرگترین دارایی یک سازمان هستند، ممکن است درمورد مسائل امنیت سایبری به منبعی خطرآفرین تبدیل گردند. مهاجمین با هدفی مشخص، ایمیلهایی جعلی ایجاد مینمایند که در ظاهر معتبر به نظر میرسند […]

عدم کارایی TCP/IP در سازمانهایی که برنامههای Internet و Extranet ارائه میدهند، موجب تاخیر در شبکه WAN و گم شدن Packet ها شده، که این امر بر عملکرد برنامه کاربردی تاثیرات نامطلوبی خواهد گذاشت. این عدم کارایی، زمان پاسخگویی برنامه را افزایش داده و بهرهوری استفاده از پهنای باند (که همان قابلیت Fill The Pipe […]

لازمهی حفاظت از اطلاعات، یکپارچهسازی قوی کنترل های امنیتی میباشد. برای مثال یک فایروال پایگاهداده که فعالیت دادهها را در یک سیستم مانیتور شده تحلیل مینماید، معمولا بینشی از آنچه در دیگر بخشهای زیرساخت در جریان است به دست نمیدهد. مدیریت فایروال تنها محدود به دو حیطه میشود: چه کسی میتواند به پایگاه دادهها دسترسی […]

در قسمت اول از سری مقالات ویژگیهای Virtual Machine Manager شرکت مایکروسافت، به شرح کاربرد اصلی این سرویس که پیکربندی و مدیریت Hostهای مجازیسازی، کلاسترهای Host و منابع زیرساختی که برای ساخت و پیادهسازی ماشینهای مجازی و خدماتی که در Cloudهای خصوصی مورد استفاده قرار میگیرد، پرداختیم و سپس به بسط استفاده VMM در منابع […]

امنیت نقش بسیار مهمی در دنیای امروز بازی میکند. با کلیدی شدن نقش امنیت، مجرمان سایبری علاوه بر افزایش همکاری با یکدیگر، پیچیدگی حملات خود را نیز افزایش دادهاند، در حالیکه افرادی که مسئول دفاع کردن در برابر این حملات هستند، به تنهایی کار میکنند و منابع لازم را در اختیار ندارند. در حال حاضر […]