دو تکنولوژی Tetration-V و Tetration-SaaS که توسط کمپانی سیسکو ارائه شده اند، برای کسبوکارهایی که تمایل به استفاده از یک پلتفرم آنالیز امنیتی دارند یک سرویس یا نرمافزار Cloud که روی تجهیزات مجازی اجرا میگردد، فراهم مینماید. سیسکو قابلیتهای پیادهسازی مجازی و Cloud جدیدی را برای مشتریانی که قصد خرید سیستم امنیتی Tetration Analytics را […]

در قسمت اول از مقالهی معرفی قابلیتهای vSAN در VMware vSphere، به بررسی این تکنولوژی و مزایای استفاده از آن از جمله مدیریت یکپارچه توسط دیتاسنتر مبتنی بر نرمافزار، قابلیتهای پیادهسازی و امنیت بالای استفاده از vSAN و کاهش هزینه کلی مالکیت با محافظت از دادهها پرداخته شد. در این بخش به معرفی قابلیتهای این تکنولوژی […]

امروزه در بسیاری از محافل امنیتی، گفتگوها حول موضوعاتی مانند امنیت اطلاعات، تشخیص رفتار مشکوک و ارزش هوشِ افزوده یا Augmented Intelligence که به اختصار AI گفته میشود، میباشند. رفتار مشکوک یا ناهنجاریهای رفتاری تنها اطلاعات پایهای برای هرگونه راهکار AI است و حتی ممکن است نیاز به تشخیص ناهنجاری توسط AI وجود نداشته باشد […]

سرویسهای یکپارچهسازی مایکروسافت، پلتفرمی برای ایجاد یکپارچهسازی دادهها در سطح سازمانی و راهکارهای انتقال دادهها میباشد. از این سرویسها به منظور حل مشکلات پیچیده کسبوکار استفاده میشود و برای این کار میتوان از روشهایی از قبیل کپی یا دانلود نمودن فایلها، ارسال ایمیل در پاسخ به رویدادها، بهروزرسانی پایگاهداده، پاکسازی دادهها و انجام دادهکاوی و […]

حدود 52.000 سرور فرماندهی و کنترل(Command & Control , C&C) بدافزار یا Malware که به دلیل یک زنجیرهی آلودگی به نام EITest ، روزانه 2 میلیون بد افزار به طور پیوسته پخش میکردند، از کار انداخته شدند. EITest یک Infection Chain یا به عبارتی زنجیره ای از آلودگیهای مخرب و پیچیدهی سیستمی است که مرتبط […]

با توجه به آنکه تکنولوژی VMware vSAN با سرعت بخشیدن به ارتقای زیرساخت IT، آنرا به مزیتی استراتژیک و مقرون به صرفه برای سازمانها تبدیل مینماید و با توانمندسازی راهکارهایِ زیرساخت یکپارچه همگرا یا به اختصار HCI، به سازمانها در بهبود امنیت دیتاسنتر کمک نموده موجب کنترل هزینههای IT و قابلیت مقیاسپذیری آن برای پاسخ به […]

شرکت IBM در حال تغییر سایز Mainframeهای خود به مدلهای باریکتری همچون Zr1 و Rockhopper II میباشد. این مدلها برای جا گرفتن در یک Rack استاندارد 19 اینچی باریک مناسب هستند. این تغییر سایز در واقع پاسخ به نیاز کاربرانی است که از بزرگی مدل Z14 رضایت نداشتند زیرا این مدل که در جولای 2017 […]

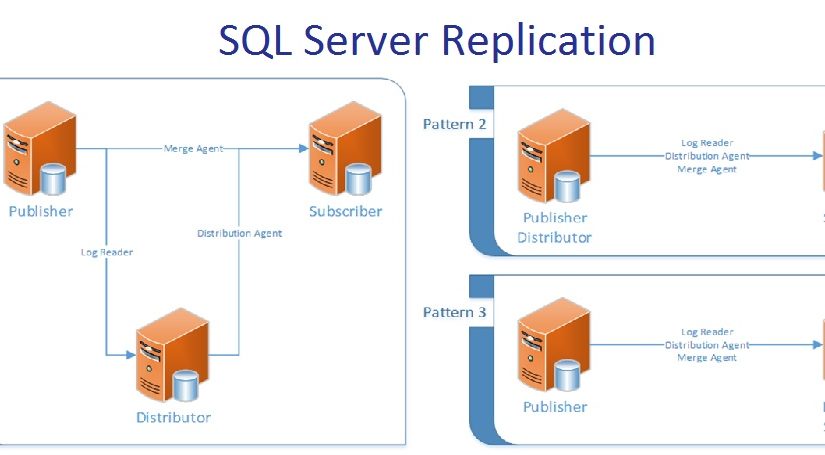

در قسمت اول مقالهی SQL Server Replication، ضمن شرح مزایا، اهداف و ویژگیهای SQL Server Replication، مقدمهای از اجزای این تکنولوژی ارائه شد. در این قسمت اجزای تشکیلدهندهی SQL Server Replication از جمله Articleها، Publicationها، دیتابیس Publication، Publisher، Distributor، دیتابیسهای Distribution، Subscriber، Subscriptionها، دیتابیسهای Subscription و Agentهای Replication به صورت کامل مورد بررسی قرار خواهند […]

امروزه، مهندسی اجتماعی به شکلهای مختلفی از جمله، Phishing، Spear Phishing، Vishing (Voice Phishing) ، Pretexting (جعل هویت)، Whaling (Phishing با هدف قرار دادن C-Suite)، Smishing (SMS Phishing) و موارد دیگر وجود دارد. به نظر میرسد که Phishing و Spear Phishing از بین این موارد از بقیه متداولتر باشند. جمعآوری هوشمند اطلاعات Open Source یا […]

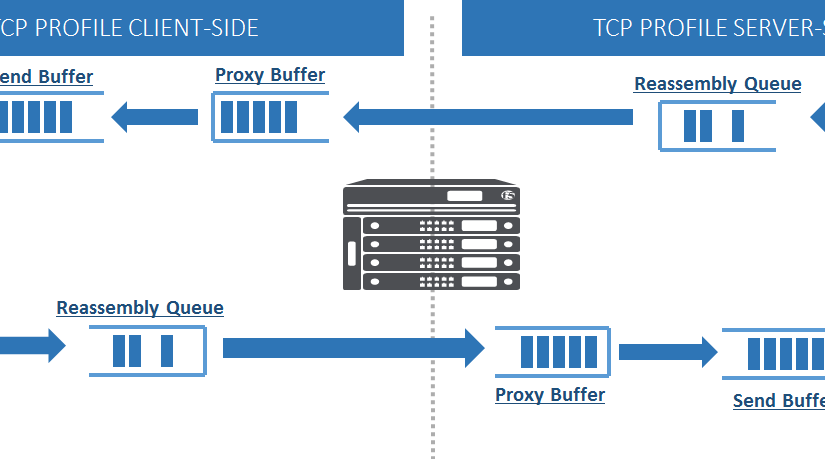

در قسمت اول از مقاله TCP Express به توصیف معماری TMOS و زیرمجموعه ای از استاندارد TCP و بهینه سازی هایی که TCP Express برای بهبود جریان ترافیک بکار می گیرد و در قسمت دوم به چگونگی سفارشی نمودن پروفایل های TCP و مدیریت ارتباطاتی که دارای سیستم های قدیمی هستند، پرداخته شد. در این قسمت به شرح تنظیمات پشتهی BIG-IP، […]