کمپانی Wi-Fi Alliance پس از انتظاری طولانی مدت، نسل بعدی پروتکل امنیت بیسیم تحت عنوان Wi-Fi Protected Access یا به اختصار WPA3 را معرفی نمود. WPA3 جایگزین WPA2 فعلی خواهد شد، در حالیکه پروتکل امنیت شبکهای WPA2 حدودا 15 سال روی کار بوده و روزانه میلیونها دستگاه بیسیم از قبیل اینترنت اشیا، گوشیهای هوشمند و […]

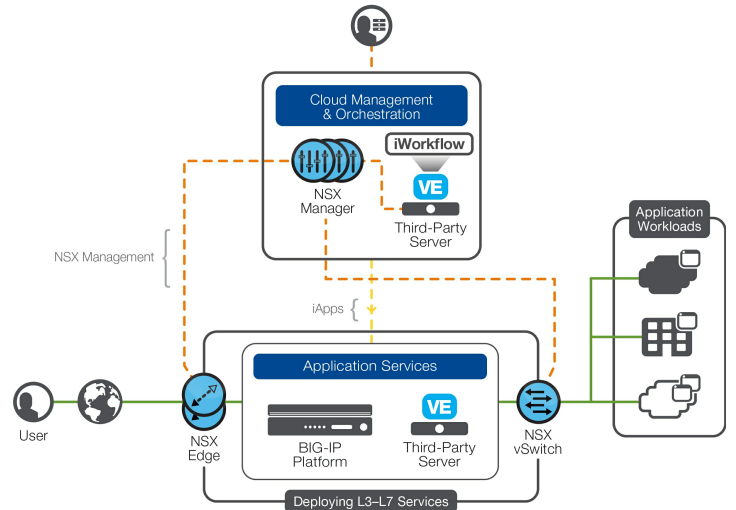

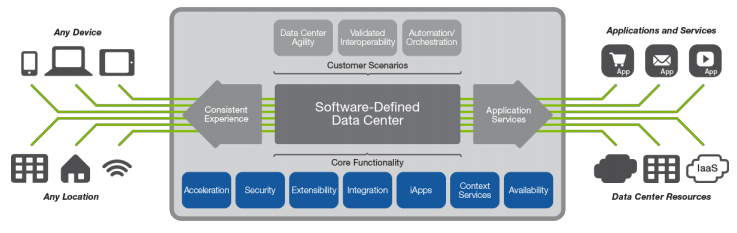

در قسمت اول و دوم از سری مقالات کاربرد F5 برای VMware NSX، به بررسی اجمالی این راهکار، لزوم استفاده از یک دیتاسنتر مبتنی بر نرمافزار (SDDC)، عواقب عدم استفاده از آن در دنیای امروز پرداخته شد و همچنین علاوه بر اشاره به مواردی در خصوص ویژگیهای این راهکار، مزایای یکپارچهسازی پلتفرمهای F5 BIG-IP و […]

اولین نسخهی چارچوب امنیت سایبری National Institute of Standards and Technology یا به اختصار NIST CSF در سال 2014 به منظور ارائه راهنمایی به سازمانهایِ خواهان تقویت دفاع امنیت سایبری، انتشار یافت. این نسخه به درخواست رئیس جمهور وقت، باراک اوباما و به دست متخصصین امنیت سایبریِ وابسته به حکومت، دانشگاهیان و صنایع مختلف ایجاد […]

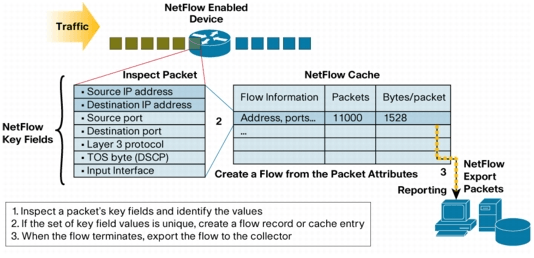

قابلیت بررسی و آنالیز ترافیک IP به منظور یافتن منبع و مقصد ترافیک، زمان آن و برنامه کاربردی که از آن ترافیک استفاده میکند، جهت افزایش دسترسپذیری، عملکرد و عیبیابی سادهتر شبکه بسیار ضروری میباشد. یک مهندس شبکه با آنالیز دادههای NetFlow (نت فلو) میتواند علت به وجود آمدن Congestion در شبکه را شناسایی نموده، […]

توسعه و مدیریت نرمافزار ابدا کار سادهای نیست. با توجه به اینکه یک سیستمعامل میتواند بیش از 50 میلیون خط کد داشته باشد، به منظور کمک به Developerها در جهت مقابله با چالشهای امنیتی نرمافزاری، این افراد می توانند وارد پروژه ی Open Web Application Security Project یا به اختصار OWASP شوند. این سازمان از […]

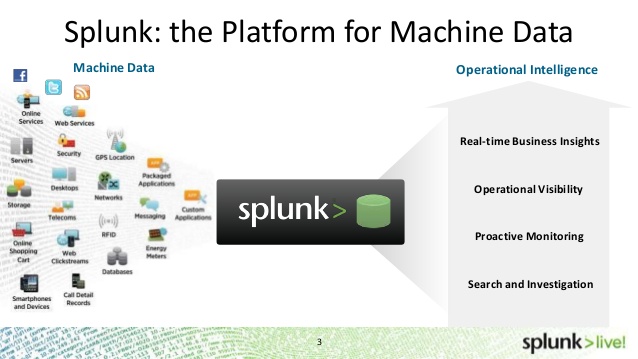

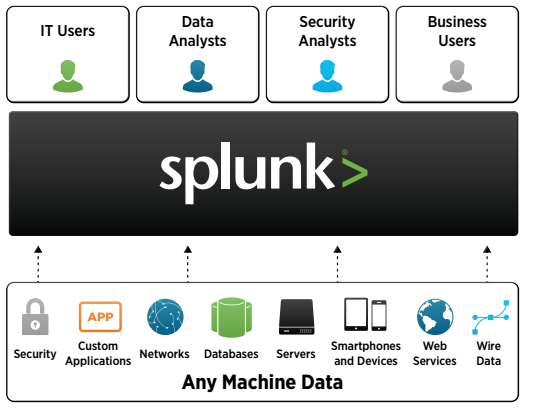

در قسمت اول از سری مقالات Splunk Enterprise، ضمن بررسی اجمالی این محصول، در مورد برخی از مزایای استفاده از این پلتفرم همچون جمعآوری و Index نمودن دادههای ماشینی، جستجو و بررسی، افزودن اطلاعات، مانیتورینگ و اعلام هشدارها و … توضیحاتی داده شد. در این مقاله که قسمت دوم و پایانی میباشد، به ارائه مزیتهای […]

بنیاد Ethereum برای کمک به حل مشکل عملکرد در Blockchain ، در جستجوی Developerهای خارجی میباشد. سازنده Ethereum (یک پلتفرم متنباز از Blockchain) در حال یافتن راهی است که بتوان با استفاده از آن عدم توانایی ظرفیت پردازش در مقیاسهای بزرگ را به صورت موثر بر طرف نموده و برای حل این معضل به دنبال یافتن […]

در قسمت اول از سری مقالات کاربرد F5 برای VMware NSX، پاره ای موارد در خصوص نیاز مبرم دنیای امروز به یک دیتاسنتر مبتنی بر نرمافزار (SDDC) مطرح شد و همچنین چالشهای عدم استفاده از این رویکرد و کاستیهای SDN مورد بررسی قرار گرفت. در این مقاله که قسمت دوم از این سری مقالات میباشد […]

کمتر از یک هفته پس از این که مایکروسافت در 23 آبان اقدام به انتشار یک Patch برای CVE-2017-11882 نمود، متخصصان امنیت سایبری دریافتند که مهاجمی با استفاده از یک کد مخرب و آسیبپذیریهای مایکروسافت آفیس اقدام به حمله سایبری به یک سازمان دولتی در خاورمیانه نموده اند. با توجه به ارزیابی که شرکت امنیتی […]

با توجه به اینکه Splunk Enterprise پلتفرمی برای هوش عملیاتی (Operational Intelligence) میباشد، در این مقاله به بررسی مزایای اسپلانک و شرایط و ویژگیهای آن میپردازیم. بررسی Splunk Enterprise Splunk Enterprise پلتفرم پیشرو در صنعت IT، برای دادههای ماشینی که جزو پیچیدهترین و رشد یافتهترین حوزههای Big Data محسوب میگردند، میباشد. این محصول یکی از […]