مجلهی The Researcher آسیبپذیری Remote جدیدی در LibreOffice که به طور گسترده مورد استفاده قرار میگیرد پیدا کرده که مهاجمین را قادر میسازد از کد دلخواه خود در سیستمهای ویندوز و لینوکس استفاده کنند. LibreOffice یک مجموعه اداری رایگان و متن باز است که توسط Document Foundationارائه گردیده و از آن هم به صورت شخصی هم در محیط شرکتی و اداری استفاده میشود.

LibreOffice را میتوان در هر دو سیستم عامل لینوکس و ویندوز پیادهسازی کرد و این آسیبپذیری هر دو محیط را تحت تاثیر قرار داده و اجازه میدهد تا مهاجمین، قادر به اجرای کد مخرب به منظور دستیابی به دسترسی Admin باشند. در این حالت، کد از راه دور میتواند هنگام باز شدن یک فایل ODT مخرب توسط کاربر مورد سوءاستفاده قرار بگیرد و در هنگام جابجایی نشانهگر ماوس بر روی سند، فایل ایجاد شده بدون هیچگونه هشداری اجرا شود.

جزئیات آسیب پذیری LibreOffice

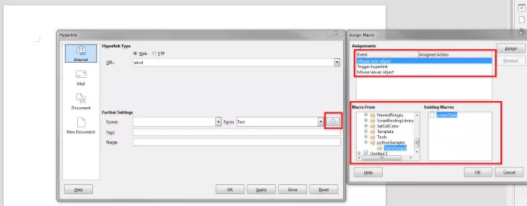

برای اینکه LibreOffice فایلهای ODT را پشتیبانی کند، Researcher شروع به تجزیه و تحلیل فرمت ODT طبق آن چیزی که در OpenDocument-v1.2-part1 توضیح داده شده است، کرد. او رویداد Mouse over را انتخاب نموده و اسکریپت نمونهی Python را در ماکرو نصب کرده و فایل را ذخیره کرد.

همچنین آنها ذکر کردهاند به نظر میرسد که فایل را از File System محلی بارگیری میکند و این فرض درست است:

“C:\Program Files\LibreOffice\share\Scripts\python\pythonSamples\TableSample.py”.

زمانی که فایل ODT ساخته شده باز شد و ماوس را بر روی لینک قرار داده شد، فایل Python بدون هیچگونه کادر ارتباطی هشداری اجرا شد. محقق امنیتی بنام الکس، ویدئوی اثبات مفهومی را ارائه داد که در آن او سوءاستفاده از آسیبپذیریهای اجرا شده از راه دور (Remote Code Execution) را نشان میدهد. در این مستند ویدئویی، وی پیغام مخرب را به رنگ سفید تغییر می دهد که باعث افزایش احتمال بردن ماوس بر روی لینک توسط کاربر و اجرای Payload میشود.

همچنین، الکس گفت: “ایده این بود که از مسیر عبور استفاده شود تا به دایرکتوری دانلود کاربر رسیده و فایل ODT به عنوان یک اسکریپت پایتون بارگذاری شود و با ایجاد یک فایل polyglot که یک فایل پایتون بعلاوهی یک فایل ODT سالم است مراحل آلودهسازی را به انجام برسانند. متاسفانه به دلیل اینکه LibreOffice وجود هیچگونه اطلاعاتی پیش از ZIP Header را نمیپذیرد، به بنبست رسید.”

این آسیب پذیری مسیر عبور به LibreOffice گزارش شده و CVE-2018-16858 توسط Redhat اختصاص داده شده است. نسخه 6.0.7/6.1.3 LibreOffice به این حملهی Path-Traversal، آسیبپذیر بود و نسخهی 6.1.4 LibreOffice همراه با رفع این آسیبپذیری منتشر شد.