Transport Layer Security يا به اختصار پروتکل TLS نسخه 1.3 اكنون به صورت پيشفرض در نسخههاي Insider Preview ويندوز 10 فراهم شده كه با نسخه 20170 آغاز ميشود و نخستين قدم در ارائه نرمافزار و محصولات به سيستمهاي ويندوز 10 به حساب ميآيد. TLS 1.3 تازهترين نسخه پركاربردترين پروتكل امنيتي اينترنت است كه دادهها را رمزگذاري ميكند تا يك كانال ارتباطي ايمن بين دو Endpoint ايجاد كند. اين نسخه از TLS الگوريتمهاي قديمي رمزنگاري را حذف كرده، امنيت را نسبت به نسخههاي قديمي بهبود ميبخشد و قصد دارد حتيالامكان Handshake بيشتري را رمزگذاري كند.

بهبود امنيت و عملكرد در TLS 1.3

اين نسخه اكنون فقط از سه Cipher Suite استفاده ميكند كه همگي داراي Perfect Forward Secrecy يا به اختصار PFS، Authenticated Encryption And Additional Data يا به اختصار AEAD و الگوريتمهاي مدرن هستند. اين ويژگي نسخه جديد، رجيستري IANA TLS را به چالش ميكشد، چرا كه اين نسخه صدها Cipher Suite Code Point معرفي ميكند كه اغلب باعث نامطمئن شدن Security Properties يا اختلال در تبادلپذيري ميگردد.

بررسی مفهوم HTTP یا Hypertext Transfer Protocol

ویدیوهای بیشتر درباره شبکه و امنیت

نسخه جديد پروتکل TLS همچنين با استفاده از مجموعهاي حداقلي از Cleartext Protocol Bits در Wire – كه به جلوگيري از تثبيت پروتكل كمك ميكند و پيادهسازي نسخههاي بعدي TLS را ميسر نموده و حريم خصوصي را بهبود ميبخشد. به علاوه، در TLS 1.3 مخفيسازي طول محتوا از طريق مجموعه حداقلي از Cleartext Protocol Bits فراهم شده است. اين بدين معني است كه اطلاعات كمتري از كاربر در شبكه قابل مشاهده خواهد بود.

در نسخههاي پيشين پروتکل TLS، احراز هويت كلاينت باعث ميشد هويت كلاينت در شبكه در معرض ديد قرار گيرد. در Renegotiation اين هويت افشا نميشد اما منجر به رفتوبرگشتهاي اضافه و هزينههاي CPU ميگشت. در TLS 1.3، احراز هويت كاربر همواره محرمانه است.

يكپارچهسازي برنامه كاربردي يا سرويس با پروتكل TLS 1.3

به شدت به طراحان توصيه ميشود آغاز به آزمايش TLS 1.3 در برنامههاي كاربردي و سرويسهاي خود نمايند. فهرست ساده Cipher Suiteهاي پشتيباني شده از پيچيدگي ميكاهد و Security Properties خاص نظير Forward Secrecy يا به اختصار FS را تضمين ميكند. موارد زير Cipher Suiteهايي هستند كه در پشته (Stack) Windows TLS پشتيباني ميشوند (توجه: TLS_CHACHA20_POLY1305_SHA256 به صورت پيشفرض غيرفعال شده است.):

- TLS_AES_128_GCM_SHA256

- TLS_AES_256_GCM_SHA384

- TLS_CHACHA20_POLY1305_SHA256

اين پروتكل امكان رمزگذاري را زودتر و در مرحله Handshake فراهم ميكند و در نتيجه اطلاعات را محرمانهتر نگه داشته و از مداخله Boxهاي مياني داراي طراحي ضعيف جلوگيري ميكند. همچنين اين پروتكل Certificate كلاينت را رمزگذاري ميكند تا هويت كلاينت محفوظ بماند و براي احراز هويت امن كلاينت ديگر به Renegotiation نيازي نباشد.

فعالسازي پروتکل TLS نسخه 1.3

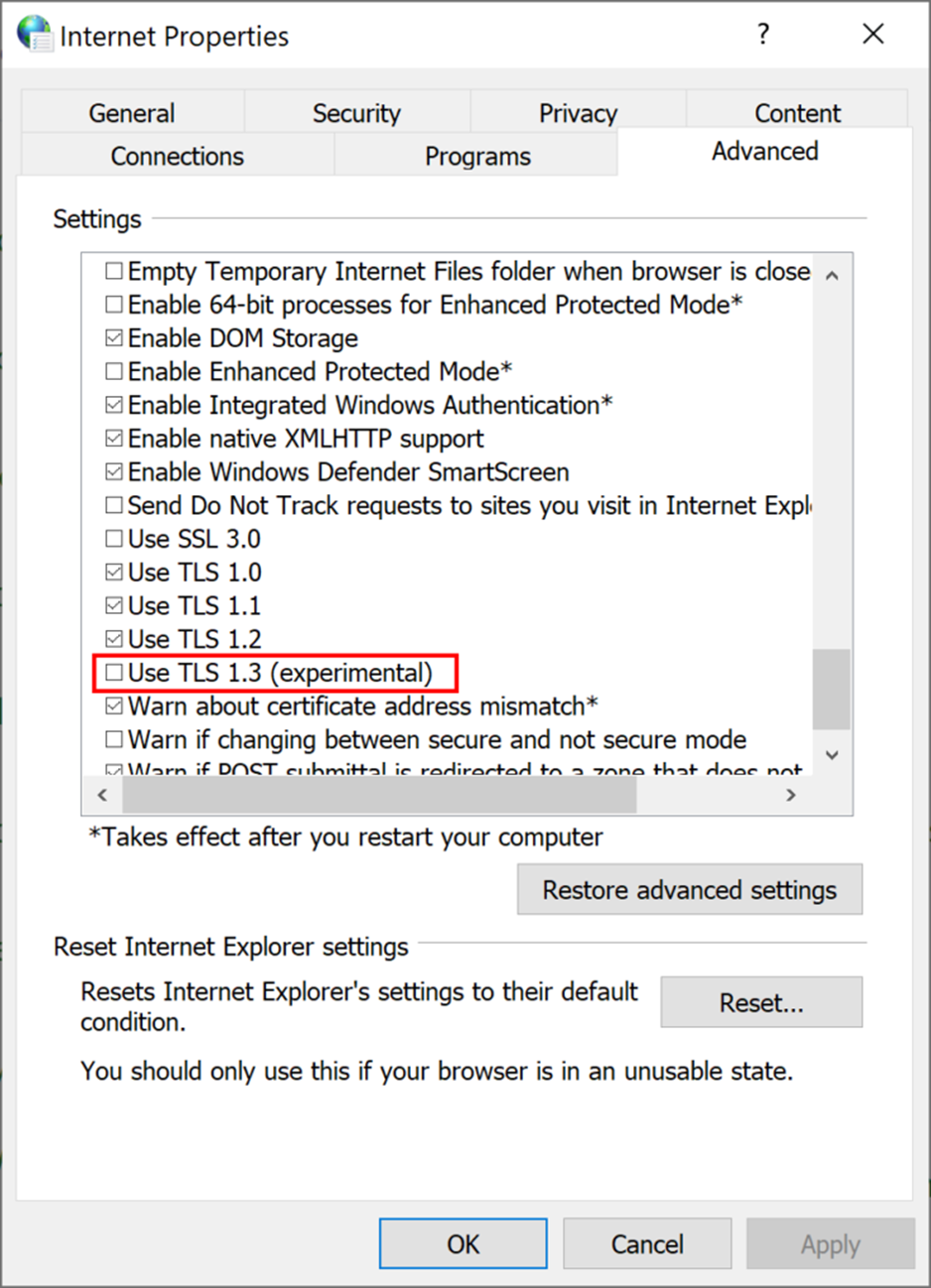

پروتکل TLS نسخه 1.3 به صورت پيشفرض در IIS/HTTP.SYS فعال شده است. Microsoft Edge Legacy و Internet Explorer را ميتوان پيكربندي كرد تا TLS 1.3 از طريق مسير Internet options > Advanced settings فعال شود. (توجه: پس از فعالسازي TLS 1.3 بايد مرورگر را Restart نمود.)

Chromium-based Microsoft Edge از پشته (Stack) Windows TLS استفاده نميكند و به صورت مستقل با استفاده از Edge://flags dialog پيكربندي ميشود.

كساني كه با رابط تامينكننده پشتيباني امنيتي (SSPI) تماس ميگيرند، ميتوانند در زمان تماس با AcquireCredentialsHandle با گذر از ساختار Crypto-agile جديد SCH_CREDENTIALS، از پروتکل TLS نسخه 1.3 استفاده كنند كه آن را به صورت پيشفرض فعال ميكند. تماسگيرندگان SSPI كه از TLS 1.3 استفاده ميكنند بايد اطمينان يابند كه كدشان به درستي از پس SEC_I_RENEGOTIATE برميآيد. پشتيباني TLS 1.3 نيز از نسخه 5.0 به .NET اضافه خواهد شد.