Micro-Segmentation چیست؟

وجود امنیت به صورت Dynamic، فراگیر و Granular در DNA متعلق به دیتاسنترها امری ضروری به شمار میرود که با استفاده از تکنولوژی Micro-Segmentation در NSX، میتوان به آن دست یافت.

تکنولوژی Micro-Segmentation یکی از مزایای پلتفرم مجازیسازی شبکه VMware NSX و از عوامل دستیابی آن به موفقیت محسوب میگردد. NSX به ارائه یک شبکه مجازی میپردازد که مستقل از سختافزار اصلی شبکه IP میباشد. مدیران میتوانند از طریق برنامهنویسی اقدام به ایجاد، آمادهسازی، گرفتن Snapshot، حذف و بازیابی شبکههای پیچیده در قالب یک نرمافزار نمایند.

VMware در واقع تکنیک Micro-Segmentation را توانایی ایجاد امنیت در DNA شبکه توصیف میکند. شاید بهترین تشبیه برای این توصیف، فرآیند مهندسی گیاهان در سطح مولکولی و سلولی به منظور آفتزدایی و ایجاد مقاومت در برابر بیماری باشد.

از آنجاییکه Hypervisorها از قبل در سراسر دیتاسنتر توزیع شدهاند، با VMware NSX امکان ایجاد Policyهایی فراهم میشود که محافظت از همه موارد را در هر مکان ارائه نموده و امنیت را به طور کامل و فراگیر برقرار میکنند. Micro-Segmentation در راستای تقویت سیستم ایمنی دیتاسنترها عمل میکند، بدین صورت که به بدافزارها اجازه ورود نمیدهد و در صورت نفوذ نیز آنها را پیش از انتشار از بین میبرد.

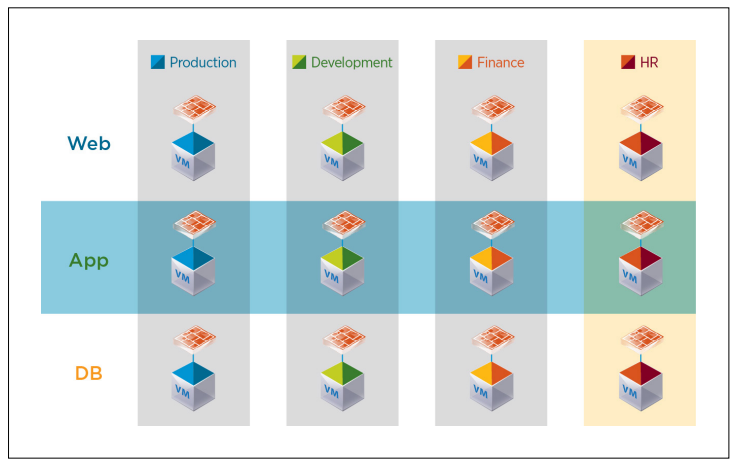

این Policyها با ماشینهای مجازی مرتبط بوده و با اجرای تمام روشهای مربوط به کارت شبکه مجازی میتوانند قابلیت Granularity را ایجاد نمایند که این امر با تجهیزات سختافزاری سنتی امکانپذیر نخواهد بود. همچنین کاربر میتواند Policyهای امنیتی را با پارامترهای قابل انعطافی همچون نام ماشین مجازی، نوع بارکاری و نوع سیستم عامل مهمان تعریف نماید.

زمان روی آوردن به خودکارسازی با استفاده از VMware NSX Data Center فرارسیده

ویدیوهای بیشتر درباره VMware NSX

هفت دلیل سودمندی و سهولت به کارگیری Micro-Segmentation

عدم نیاز به حذف یا جایگزینی سختافزارهای فعلی

VMware NSX بر روی همه سختافزارهای شبکه اجرا میگردد، بنابراین نیازی به خریداری یا جایگزین نمودن هیچیک از تجهیزات نیست؛ به علاوه اینکه هیچگونه اختلالی برای کاربر در برنامههای کاربردی یا زیرساخت شبکه و کامپیوتر رخ نمیدهد.

کاهش هزینههای ارتقای سختافزار

پیادهسازی تجهیزات فیزیکی بیشتر برای کنترل حجم فزایندهای از بارهای کاری در دیتاسنتر، پرهزینه میباشد. با نگاهی به هزینهها مشخص میشود که VMware NSX به سازمانها در صرفهجویی 68 درصدی در هزینهها کمک مینماید. این میزان صرفهجویی بر مبنای این برآورد است که در صورت تلاش مدیران IT برای دستیابی به میزان کنترل ارائه شده توسط فرآیند Micro-Segmentation، چه میزان برای فایروالهای فیزیکی هزینه میشود.

محدود کردن پراکندگی قوانین فایروال (Firewall Rule Sprawl)

تعداد Ruleهای موجود بر روی فایروال به عنوان یک مشکل واقعی در مدیریت امنیت محسوب میشوند. در طول سالیان سال ممکن است هر یک از مدیران، Ruleهای اضافی و غیرضروری را برای مدیران بعدی به جای بگذارند، بدین ترتیب شناسایی Ruleهای غیرضروری کار سادهای نخواهد بود. پراکندگی Ruleهای فایروال میتواند ممیزیهای امنیتی را به کابوس تبدیل نماید. Ruleهای تاریخ گذشته و متناقض ممکن است یک منبع ناخواسته از آسیبپذیریهای امنیتی باشد.

Policyها از طریق Micro-Segmentation و VMware NSX به صورت مرکزی تنظیم شده و به ماشینهای مجازی مورد محافظت خود مرتبط میگردند، بنابراین کاربر میتواند مدیریت Policyهای امنیتی را در سراسر دیتاسنتر از طریق یک واسط کاربری واحد خودکارسازی نماید. در هنگام آمادهسازی، انتقال یا حذف ماشین مجازی، Ruleهای مربوط به فایروال آن نیز اضافه، منتقل و یا حذف میگردند.

تنظیم عملکرد با الگوهای ترافیکی کارآمدتر

در شبکههای فیزیکی، اغلب لازم است ترافیک بارکاری برای رسیدن به روترها و فایروالها، از بیش از یک بخشِ (Segment) شبکه عبور نماید و فقط به بارکاری مجاور بازگردد که به این الگوی ناکارآمد Hair-Pinning گفته میشود. با استفاده از Micro-Segmentation، ترافیک معمولا در همان Segment از شبکه مجازی میماند و بدین ترتیب از تاثیر بر شبکه فیزیکی کاسته میشود. در نتیجه هزینههای اضافی و ناکارآمدیهای حاصل از وقوع فرآیند Over-Subscription در لینکهای اصلی کاهش مییابد.

مطلب مرتبط: بررسی مزایای VMware NSX Data Center در مجازیسازی شبکه و امنیت

پاسخگویی به نیاز هر یک از دپارتمانها و LOBها

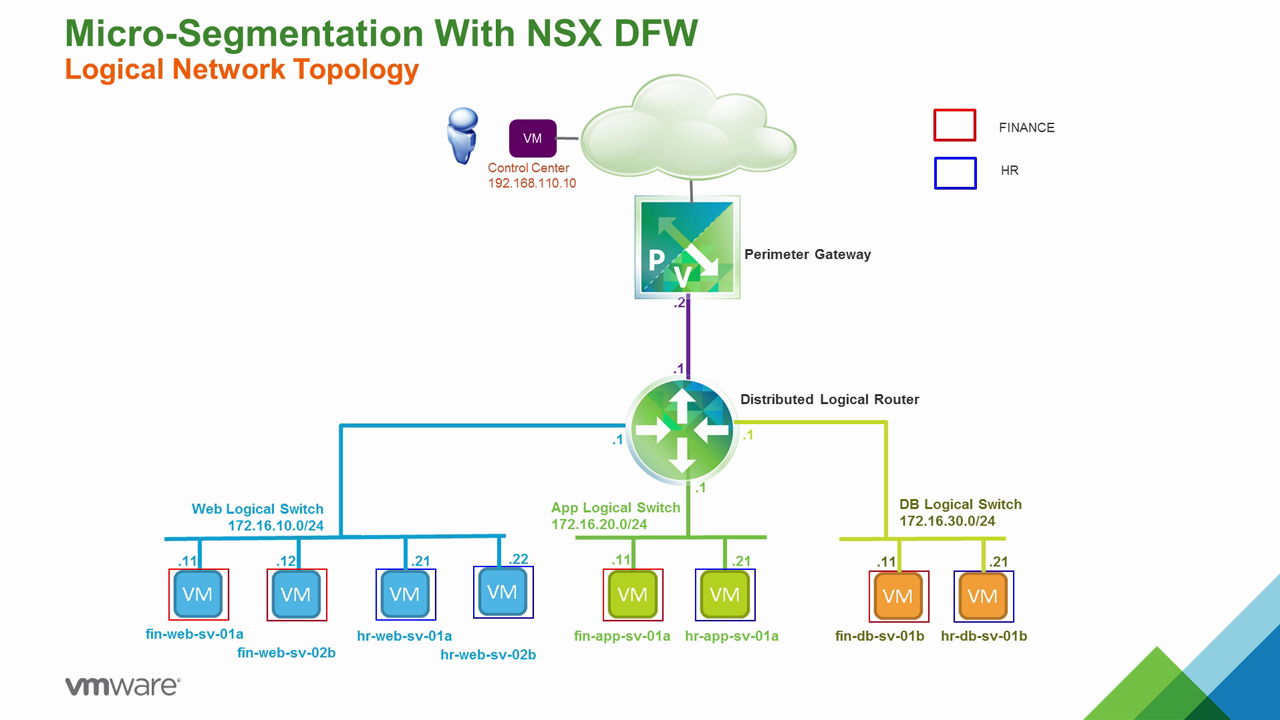

به دلیل آنکه VMware NSX و Micro-Segmentation مستقل از زیرساخت فیزیکی عمل میکنند، کاربر انعطافپذیری فوق العادهای را در انتقال منابع و حفظ امنیت در حرکت به سمت تغییرات تجربه مینماید. از آنجاییکه امنیت از طریق نرمافزار مدیریت میشود، Policyها را میتوان ظرف مدت تنها چند دقیقه ایجاد و فعال نمود، در نتیجه تاخیر زمانی مرتبط با نصب تعداد بیشتری از سختافزارهای امنیتی یا پیکربندی مجدد سیستمهای شبکه از بین میرود. در شکل زیر میزان سادگی بهروزرسانی Policyهای امنیتی جهت سازگاری با نیاز هر یک از دپارتمانها و LOBها نشان داده شده است. در این مثال، دپارتمان IT تصمیمی مبنی بر مجازیسازی دسکتاپها در سراسر منابع انسانی اتخاذ نموده است. ایجاد و به کارگیری Policyهای امنیتی برای دسکتاپهای مجازی و منابع انسانی با فرآیند Micro-Segmentation در عرض چند دقیقه صورت میگیرد. برای این منظور تنها کافی است که کاربر منابع انسانی را در تمام سیستمهای مربوطه Tag نماید تا VMware NSX به طور خودکار Policyهای امنیتی درست را به کارگیرد.

افزودن یک حوزه جدید از دانش برای کارشناسان شبکه

مدیران میتوانند از مجموعه مهارتهای کسب شده خود پیرامون مجازیسازی VMware، در حوزه امنیت نیز بهرهمند شوند؛ بنابراین بیشتر پیشرفتهای صورت گرفته در حوزه امنیت مستلزم انجام آموزشهای قابل توجه نخواهد بود. همچنین کارشناسان شبکه و سختافزار نیز مهارتهای جدیدی را در زمینه نرمافزاری کسب مینمایند که آنان را در تکنولوژیهای امنیت شبکه سختافزار و نرمافزار به روز نگه میدارد. ارتقای تخصص در حوزه دیتاسنترهای مبتنی بر نرمافزار و مجازیسازی شبکه از مزیتهای قابل توجه دیگری است که مهارتهای مدیران و معماران شبکه را افزایش میدهد.

پشتیبانی عملیات در آینده

فرآیند Micro-Segmentation علاوه بر تسهیل و تسریع ایمنسازی بارهای کاری به کاهش هزینههای آن نیز میانجامد و در نتیجه کاربر را قادر به پشتیبانی از تغییرات با اطمینان بیشتر و حتی تخصیص مجدد منابع برای حوزههای جدید پروژه خواهد نمود. علاوه بر این موارد، مجازیسازی شبکه توسط VMware NSX به عنوان گامی مهم و غیرمخرب در راستای دستیابی به مدل Software-Defined Data Center یا به اختصار SDDC، در نظر گرفته میشود. بدین معنا که نه تنها در حال حاضر به تقویت هرچه بیشتر امنیت پرداخته میشود، بلکه اساس کار برای SDDC در آینده نیز فراهم میشود.

دلایل نیاز دیتاسنتر به یک سیستم ایمنی قدرتمندتر

امروزه حملات به دیتاسنترها رو به افزایش بوده و تجهیزات امنیتی فیزیکی برای توقف این حملات کافی نخواهند بود. تحقیقات مستقل نشانگر آن است که در حال حاضر وقوع حملات موفق طبق یک روال منظم و قابلتوجه بوده و هزینههای بسیار زیادی را بر سازمانها تحمیل میکنند. بیشک در صورت وقوع مکرر این رخداد در صنعت IT باید یک مدل جدید برای امنیت دیتاسنتر ارائه شود.

هرچند که فایروالهای موجود در شبکههای Perimeter ممکن است به عنوان محافظ در Gate راهکاری قدرتمند باشند، اما پس از ورود بدافزار به دیتاسنتر هیچ محدودیتی برای میزان انتشار بدافزار وجود نخواهد داشت.

مدل امنیتیِ متمرکز بر شبکههای Perimeter، برای فعالیت به صورت North-to-South یعنی از سمت Client به سرور طراحی شده است. لازم به ذکر است این مدل برای کنترل ترافیک East-West یا همان نحوه ارتباط بین سرورها طراحی نشده است. در ضمن، استقرار تعداد کافی از فایروالهای فیزیکی در دیتاسنتر به منظور محافظت از هزاران هزار بار کاری از نظر اقتصادی یا فنی امکانپذیر نمیباشد.